ISO/IEC 27001:2022

(Main)Information security, cybersecurity and privacy protection — Information security management systems — Requirements

Information security, cybersecurity and privacy protection — Information security management systems — Requirements

This document specifies the requirements for establishing, implementing, maintaining and continually improving an information security management system within the context of the organization. This document also includes requirements for the assessment and treatment of information security risks tailored to the needs of the organization. The requirements set out in this document are generic and are intended to be applicable to all organizations, regardless of type, size or nature. Excluding any of the requirements specified in Clauses 4 to 10 is not acceptable when an organization claims conformity to this document.

Sécurité de l'information, cybersécurité et protection de la vie privée — Systèmes de management de la sécurité de l'information — Exigences

Le présent document spécifie les exigences relatives à l'établissement, à la mise en œuvre, à la mise à jour et à l'amélioration continue d'un système de management de la sécurité de l'information dans le contexte d'une organisation. Le présent document comporte également des exigences sur l'appréciation et le traitement des risques de sécurité de l'information, adaptées aux besoins de l'organisation. Les exigences fixées dans le présent document sont génériques et prévues pour s'appliquer à toute organisation, quels que soient son type, sa taille et sa nature. Il n'est pas admis qu'une organisation s'affranchisse de l'une des exigences spécifiées aux Articles 4 à 10 lorsqu'elle revendique la conformité au présent document.

General Information

Relations

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 27001

Third edition

2022-10

Information security, cybersecurity

and privacy protection — Information

security management systems —

Requirements

Sécurité de l'information, cybersécurité et protection de la vie

privée — Systèmes de management de la sécurité de l'information —

Exigences

Reference number

© ISO/IEC 2022

© ISO/IEC 2022

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting on

the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address below

or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii

© ISO/IEC 2022 – All rights reserved

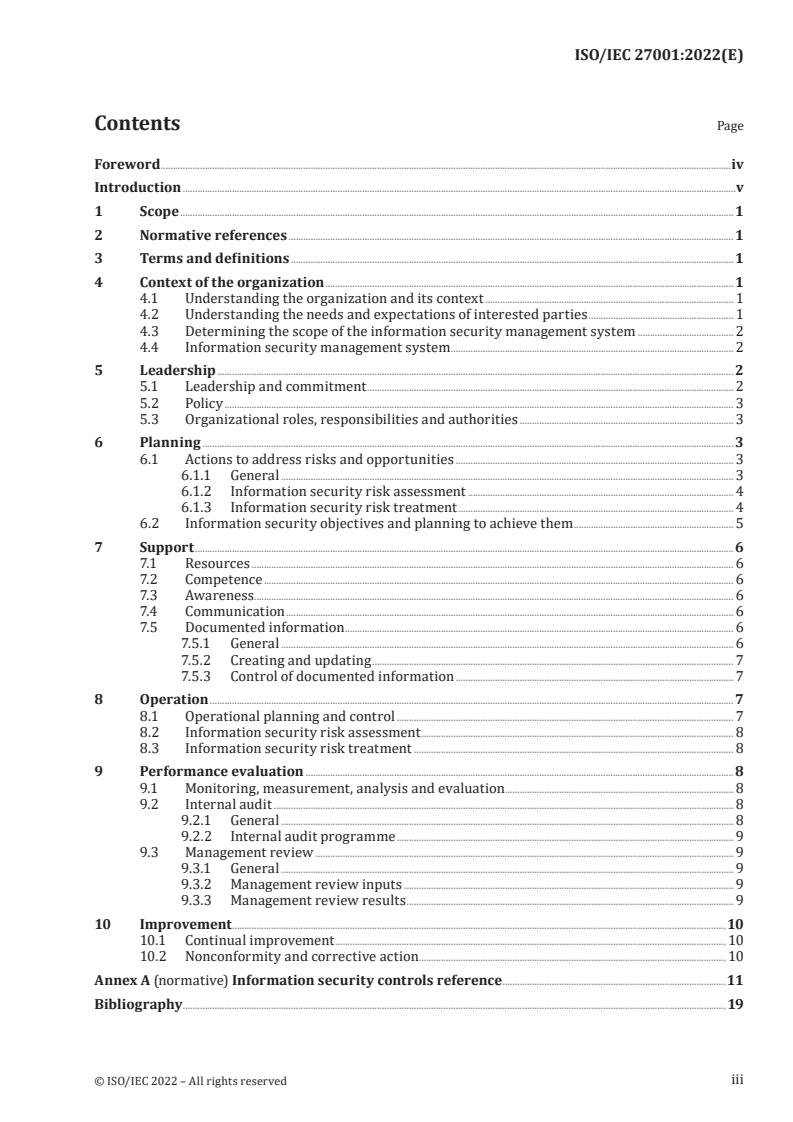

Contents Page

Foreword .iv

Introduction .v

1 S c op e . 1

2 Nor m at i ve r ef er enc e s . 1

3 Terms and definitions . 1

4 C ontext of the organization .1

4.1 U nderstanding the organization and its context . 1

4.2 U nderstanding the needs and expectations of interested parties . 1

4.3 D etermining the scope of the information security management system . 2

4.4 I nformation security management system . 2

5 L e ader s h ip . 2

5.1 L eadership and commitment . 2

5.2 Policy . 3

5.3 O rganizational roles, responsibilities and authorities . 3

6 Pl a n n i n g . 3

6.1 A ctions to address risks and opportunities . 3

6.1.1 G eneral . 3

6.1.2 I nformation security risk assessment . 4

6.1.3 Information security risk treatment . 4

6.2 I nformation security objectives and planning to achieve them . 5

7 S upp or t . 6

7.1 R e s ou r c e s . 6

7. 2 C omp e t enc e . 6

7.3 A wareness . 6

7.4 Communication . 6

7.5 Documented information . 6

7.5.1 G eneral . 6

7.5.2 C reating and updating . 7

7.5.3 Control of documented information . 7

8 O p er at ion . 7

8.1 O perational planning and control . 7

8.2 I nformation security risk assessment . 8

8.3 I nformation security risk treatment . 8

9 Per f or m a nc e ev a lu at ion .8

9.1 M onitoring, measurement, analysis and evaluation . . 8

9.2 I nternal audit . 8

9.2.1 General . 8

9.2.2 Internal audit programme . 9

9.3 M anagement review . 9

9.3.1 General . 9

9.3.2 Management review inputs . 9

9.3.3 Management review results . 9

10 I mpr ovement .10

10.1 C ontinual improvement . 10

10.2 N onconformity and corrective action . 10

Annex A (normative) Information security controls reference .11

Bibliography .19

iii

© ISO/IEC 2022 – All rights reserved

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are

members of ISO or IEC participate in the development of International Standards through technical

committees established by the respective organization to deal with particular fields of technical

activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international

organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the

work.

The procedures used to develop this document and those intended for its further maintenance

are described in the ISO/IEC Directives, Part 1. In particular, the different approval criteria

needed for the different types of document should be noted. This document was drafted in

accordance with the editorial rules of the ISO/IEC Directives, Part 2 (see www.iso.org/directives or

www.iec.ch/members_experts/refdocs).

Attention is drawn to the possibility that some of the elements of this document may be the subject

of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent

rights. Details of any patent rights identified during the development of the document will be in the

Introduction and/or on the ISO list of patent declarations received (see www.iso.org/patents) or the IEC

list of patent declarations received (see https://patents.iec.ch).

Any trade name used in this document is information given for the convenience of users and does not

constitute an endorsement.

For an explanation of the voluntary nature of standards, the meaning of ISO specific terms and

expressions related to conformity assessment, as well as information about ISO's adherence to

the World Trade Organization (WTO) principles in the Technical Barriers to Trade (TBT) see

www.iso.org/iso/foreword.html. In the IEC, see www.iec.ch/understanding-standards.

This document was prepared by Joint Technical Committee ISO/IEC JTC 1, Information Technology,

Subcommittee SC 27, Information security, cybersecurity and privacy protection.

This third edition cancels and replaces the second edition (ISO/IEC 27001:2013), which has been

technically revised. It also incorporates the Technical Corrigenda ISO/IEC 27001:2013/Cor 1:2014 and

ISO/IEC 27001:2013/Cor 2:2015.

The main changes are as follows:

— the text has been aligned with the harmonized structure for management system standards

and ISO/IEC 27002:2022.

Any feedback or questions on this document should be directed to the user’s national standards

body. A complete listing of these bodies can be found at www.iso.org/members.html and

www.iec.ch/national-committees.

iv

© ISO/IEC 2022 – All rights reserved

Introduction

0.1 General

This document has been prepared to provide requirements for establishing, implementing, maintaining

and continually improving an information security management system. The adoption of an

information security management system is a strategic decision for an organization. The establishment

and implementation of an organization’s information security management system is influenced by the

organization’s needs and objectives, security requirements, the organizational processes used and the

size and structure of the organization. All of these influencing factors are expected to change over time.

The information security management system preserves the confidentiality, integrity and availability

of information by applying a risk management process and gives confidence to interested parties that

risks are adequately managed.

It is important that the information security management system is part of and integrated with the

organization’s processes and overall management structure and that information security is considered

in the design of processes, information systems, and controls. It is expected that an information security

management system implementation will be scaled in accordance with the needs of the organization.

This document can be used by internal and external parties to assess the organization's ability to meet

the organization’s own information security requirements.

The order in which requirements are presented in this document does not reflect their importance

or imply the order in which they are to be implemented. The list items are enumerated for reference

purpose only.

ISO/IEC 27000 describes the overview and the vocabulary of information security management

syst

...

INTERNATIONAL ISO/IEC

STANDARD 27001

Redline version

compares Third edition to

Second edition

Information security, cybersecurity

and privacy protection — Information

security management systems —

Requirements

Sécurité de l'information, cybersécurité et protection de la vie

privée — Systèmes de management de la sécurité de l'information —

Exigences

Reference number

ISO/IEC 27001:r edline:2022(E)

© ISO/IEC 2022

ISO/IEC 27001:redline:2022(E)

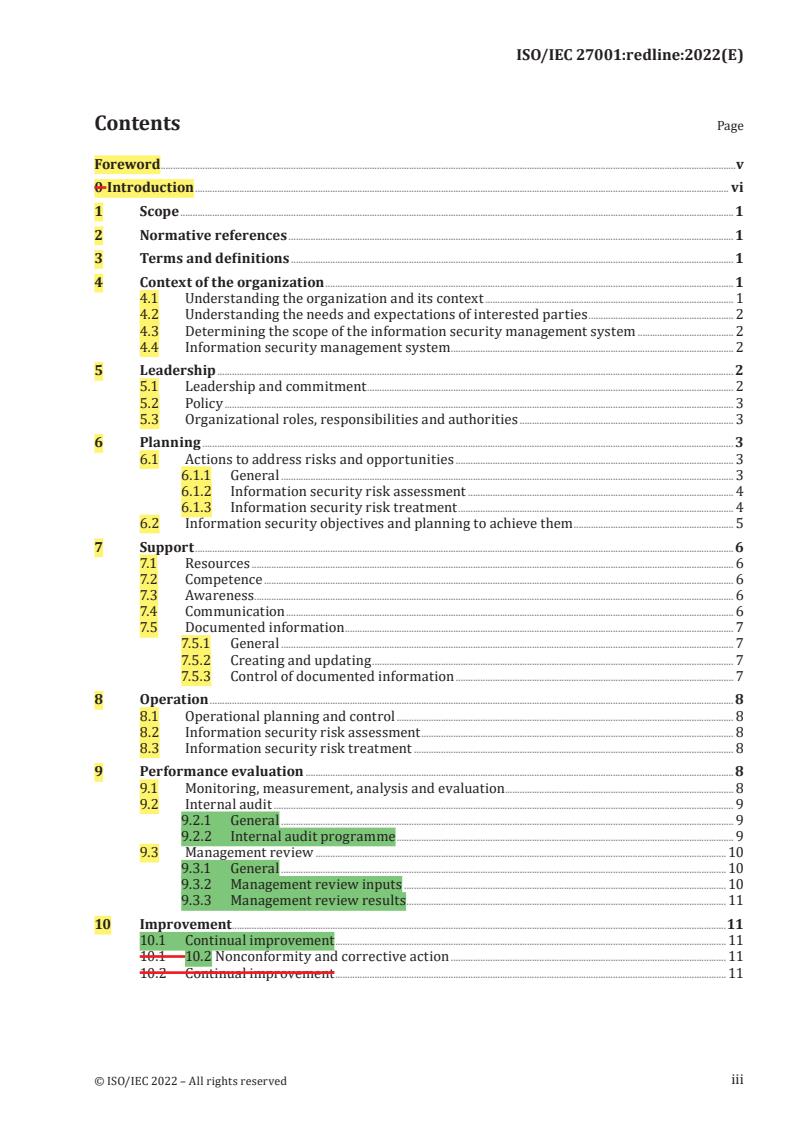

IMPORTANT — PLEASE NOTE

This is a provisional mark-up copy and uses the following colour coding:

Text example 1 — indicates added text (in green)

— indicates removed text (in red)

Text example 2

— indicates added graphic figure

— indicates removed graphic figure

1.x . — Heading numbers containg modifications are highlighted in yellow in

the Table of Contents

All changes in this document have yet to reach concensus by vote and as such should only

be used internally for review purposes.

DISCLAIMER

This Redline version is not an official IEC Standard and is intended only to provide the

user with an indication of what changes have been made to the previous version. Only the

current version of the standard is to be considered the official document.

This Redline version provides you with a quick and easy way to compare all the changes

between this standard and its previous edition. A vertical bar appears in the margin

wherever a change has been made. Additions and deletions are displayed in red, with

deletions being struck through.

© ISO/IEC 2022

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting on

the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address below

or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii

© ISO/IEC 2022 – All rights reserved

ISO/IEC 27001:redline:2022(E)

Contents Page

Foreword .v

0 Introduction . vi

1 Scope . 1

2 Normative references . 1

3 Terms and definitions . 1

4 Context of the organization .1

4.1 Understanding the organization and its context . 1

4.2 Understanding the needs and expectations of interested parties . 2

4.3 Determining the scope of the information security management system . 2

4.4 Information security management system . 2

5 Leadership . 2

5.1 Leadership and commitment . 2

5.2 Policy . 3

5.3 Organizational roles, responsibilities and authorities . 3

6 Planning . 3

6.1 Actions to address risks and opportunities . 3

6.1.1 General . 3

6.1.2 Information security risk assessment . 4

6.1.3 Information security risk treatment . 4

6.2 Information security objectives and planning to achieve them . 5

7 Support . 6

7.1 Resources . 6

7.2 Competence . 6

7.3 Awareness . 6

7.4 Communication . 6

7.5 Documented information . 7

7.5.1 General . 7

7.5.2 Creating and updating . 7

7.5.3 Control of documented information . 7

8 Operation . 8

8.1 Operational planning and control . 8

8.2 Information security risk assessment . 8

8.3 Information security risk treatment . 8

9 Performance evaluation .8

9.1 Monitoring, measurement, analysis and evaluation . . 8

9.2 Internal audit . 9

9.2.1 General . 9

9.2.2 Internal audit programme . 9

9.3 Management review . 10

9.3.1 General . 10

9.3.2 Management review inputs . 10

9.3.3 Management review results . 11

10 Improvement .11

10.1 C ont i nu a l i mpr ovement . 11

10.1 10.2 Nonconformity and corrective action . 11

10.2 Continual improvement . 11

iii

© ISO/IEC 2022 – All rights reserved

ISO/IEC 27001:redline:2022(E)

Annex A (normative) Reference control objectives and controls Information security

controls reference .12

Bibliography .28

iv

© ISO/IEC 2022 – All rights reserved

ISO/IEC 27001:redline:2022(E)

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are

members of ISO or IEC participate in the development of International Standards through technical

committees established by the respective organization to deal with particular fields of technical

activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international

organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the

work. In the field of information technology, ISO and IEC have established a joint technical committee,

ISO/IEC JTC 1.

International Standards areThe procedures used to develop this document and those intended for its

further maintenance are described in the ISO/IEC Directives, Part 1. In particular, the different approval

criteria needed for the different types of document should be noted. This document was drafted in

accordance with the rules given ineditorial rules of the ISO/IEC Directives, Part 2 (see www .iso .org/

directives or www .iec .ch/ members _experts/ refdocs).

The main task of the joint technical committee is to prepare International Standards. Draft International

Standards adopted by the joint technical committee are circulated to national bodies for voting.

Publication as an International Standard requires approval by at least 75 % of the national bodies

casting a vote.

Attention is drawn to the possibility that some of the elements of this document may be the subject

of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent

rights. Details of any patent rights identified during the development of the document will be in the

Introduction and/or on the ISO list of patent declarations received (see www .iso .org/ patents) or the IEC

list of patent declarations received (see https:// patents .iec .ch).

Any trade name used in this document is information given for the convenience of users and does not

constitute an endorsement.

For an explanation of the voluntary nature of standards, the meaning of ISO specific terms and

expressions related to conformity assessment, as well as information about ISO's adherence to the

World Trade Organization (WTO) principles in the Technical Barriers to Trade (TBT) see www .iso .org/

iso/ foreword .html. In the IEC, see www .iec .ch/ understanding -standards.

ISO/IEC 27001This document was prepared by Joint Technical Committee ISO/IEC JTC 1, Information

Technology, Subcommittee SC 27, IT Security techniquesInformation security, cybersecurity and privacy

protection.

This secondthird edition cancels and replaces the firstsecond edition (ISO/IEC 27001:20052013), which

has been technically revised. It also incorporates the Technical Corrigenda ISO/IEC 27001:2013/Cor 1:2014

and ISO/IEC 27001:2013/Cor 2:2015.

The main changes are as follows:

— the text has been aligned with the harmonized structure for management system standards and

ISO/IEC 27002:2022.

Any feedback o

...

NORME ISO/IEC

INTERNATIONALE 27001

Troisième édition

2022-10

Sécurité de l'information,

cybersécurité et protection de la vie

privée — Systèmes de management

de la sécurité de l'information —

Exigences

Information security, cybersecurity and privacy protection —

Information security management systems — Requirements

Numéro de référence

© ISO/IEC 2022

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2022

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

Fax: +41 22 749 09 47

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii

© ISO/IEC 2022 – Tous droits réservés

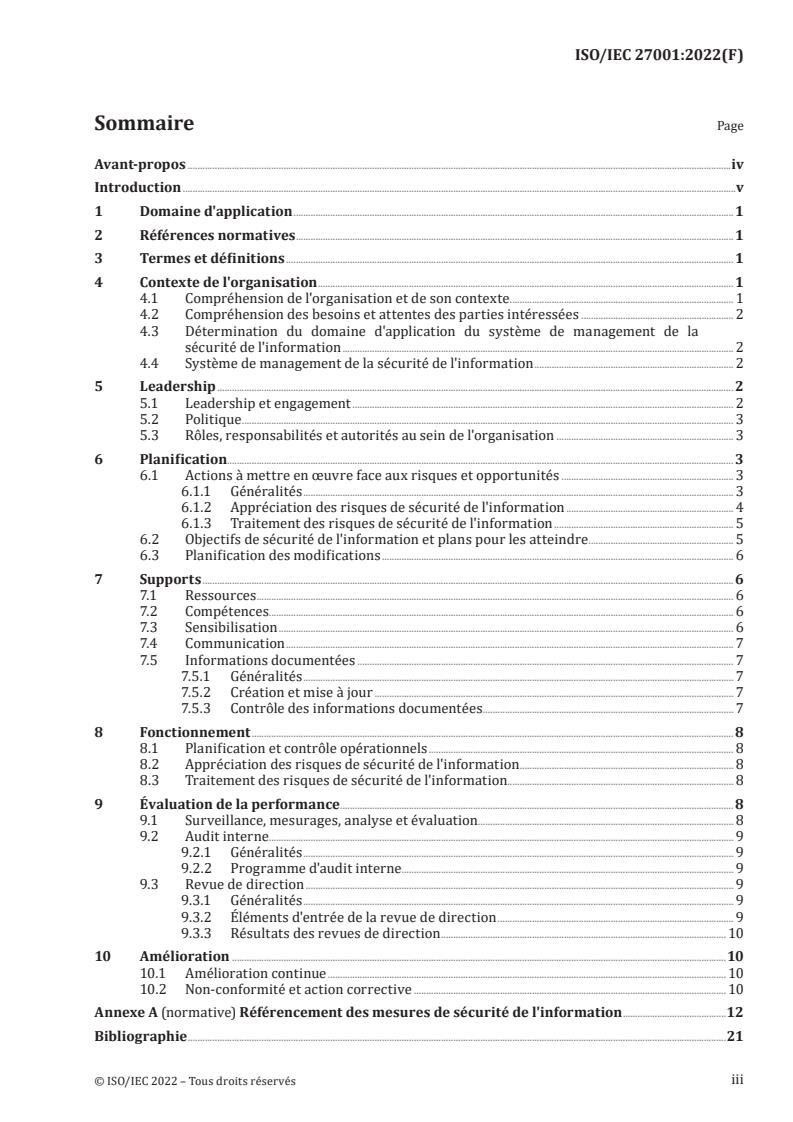

Sommaire Page

Avant-propos .iv

Introduction .v

1 Domaine d'application .1

2 Références normatives .1

3 Termes et définitions . 1

4 Contexte de l'organisation . 1

4.1 Compréhension de l'organisation et de son contexte . 1

4.2 Compréhension des besoins et attentes des parties intéressées . 2

4.3 Détermination du domaine d'application du système de management de la

sécurité de l'information . 2

4.4 Système de management de la sécurité de l'information . 2

5 Leadership . 2

5.1 Leadership et engagement . 2

5.2 Politique . 3

5.3 Rôles, responsabilités et autorités au sein de l'organisation . 3

6 Planification. 3

6.1 Actions à mettre en œuvre face aux risques et opportunités . 3

6.1.1 Généralités . 3

6.1.2 Appréciation des risques de sécurité de l'information . 4

6.1.3 Traitement des risques de sécurité de l'information . 5

6.2 Objectifs de sécurité de l'information et plans pour les atteindre . 5

6.3 Planification des modifications . 6

7 Supports . 6

7.1 Ressources . 6

7.2 Compétences . . . 6

7.3 Sensibilisation . 6

7.4 Communication . 7

7.5 Informations documentées . 7

7.5.1 Généralités . 7

7.5.2 Création et mise à jour . 7

7.5.3 Contrôle des informations documentées . 7

8 Fonctionnement . 8

8.1 Planification et contrôle opérationnels . 8

8.2 Appréciation des risques de sécurité de l'information . 8

8.3 Traitement des risques de sécurité de l'information. 8

9 Évaluation de la performance . 8

9.1 Surveillance, mesurages, analyse et évaluation. 8

9.2 Audit interne . . 9

9.2.1 Généralités . 9

9.2.2 Programme d'audit interne. 9

9.3 Revue de direction . 9

9.3.1 Généralités . 9

9.3.2 Éléments d'entrée de la revue de direction . 9

9.3.3 Résultats des revues de direction . 10

10 Amélioration .10

10.1 Amélioration continue . 10

10.2 Non-conformité et action corrective . 10

Annexe A (normative) Référencement des mesures de sécurité de l'information .12

Bibliographie .21

iii

© ISO/IEC 2022 – Tous droits réservés

Avant-propos

L'ISO (Organisation internationale de normalisation) et l’IEC (Commission électrotechnique

internationale) forment le système spécialisé de la normalisation mondiale. Les organismes

nationaux membres de l'ISO ou de l’IEC participent au développement de Normes internationales

par l'intermédiaire des comités techniques créés par l'organisation concernée afin de s'occuper des

domaines particuliers de l'activité technique. Les comités techniques de l'ISO et de l’IEC collaborent

dans des domaines d'intérêt commun. D'autres organisations internationales, gouvernementales et non

gouvernementales, en liaison avec l'ISO et l’IEC, participent également aux travaux.

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont

décrites dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents

critères d'approbation requis pour les différents types de documents ISO. Le présent document a

été rédigé conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2 (voir

www.iso.org/directives ou www.iec.ch/members_experts/refdocs).

L'attention est attirée sur le fait que certains des éléments du présent document peuvent faire l'objet

de droits de propriété intellectuelle ou de droits analogues. L'ISO et l’IEC ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails

concernant les références aux droits de propriété intellectuelle ou autres droits analogues identifiés

lors de l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des déclarations

de brevets reçues par l'ISO (voir www.iso.org/brevets) ou dans la liste des déclarations de brevets

reçues par l'IEC (voir https://patents.iec.ch).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l’intention des utilisateurs et ne sauraient constituer un

engagement.

Pour une explication de la nature volontaire des normes, la signification des termes et expressions

spécifiques de l'ISO liés à l'évaluation de la conformité, ou pour toute information au sujet de

l'adhésion de l'ISO aux principes de l’Organisation mondiale du commerce (OMC) concernant les

obstacles techniques au commerce (OTC), voir www.iso.org/iso/avant-propos. Pour l'IEC, voir

www.iec.ch/understanding-standards.

Le présent document a été élaboré par le comité technique mixte ISO/IEC JTC 1, Technologies de

l'information, sous-comité SC 27, Sécurité de l'information, cybersécurité et protection de la vie privée.

Cette troisième édition annule et remplace la deuxième édition (ISO/IEC 27001:2013) qui

a fait l’objet d’une révision technique. Elle incorpore également les Rectificatifs techniques

ISO/IEC 27001:2013/Cor 1:2014 et ISO/IEC 27001:2013/Cor 2:2015.

Les principales modifications sont les suivantes :

— le texte a été aligné avec la structure harmonisée des normes de système de management et

l'ISO/IEC 27002:2022.

Il convient que l’utilisateur adresse tout retour d’information ou toute question concernant le présent

document à l’organisme national de normalisation de son pays. Une liste exhaustive desdits organismes

se trouve à l’adresse www.iso.org/members.html et www.iec.ch/national-committees.

iv

© ISO/IEC 2022 – Tous droits réservés

Introduction

0.1 Généralités

Le présent document a été élaboré pour fournir des exigences en vue de l'établissement, de la mise

en œuvre, de la tenue à jour et de l'amélioration continue d'un système de management de la sécurité

de l'information. L'adoption d'un système de management de la sécurité de l'information relève d'une

décision stratégique de l'organisation. L'établissement et la mise en œuvre d'un système de management

de la sécurité de l'information d'une organisation tiennent compte des besoins et des objectifs de

l'organisation, des exigences de sécurité, des processus organisationnels mis en œuvre, ainsi que de la

taille et de la structure de l'organisation. Tous ces facteurs d'influence sont appelés à évoluer dans le

temps.

Le système de management de la sécurité de l'information préserve la confidentialité, l'intégrité et la

disponibilité de l'information en appliquant un processus de gestion des risques et donne aux parties

intéressées l'assurance que les risques sont gérés de manière adéquate.

Il est important que le système de management de la sécurité de l'information fasse partie

...

Style Definition

...

Style Definition

ISO/ IEC JTC 1/SC 27 .

Style Definition

...

Date : 2022-07-28

Style Definition

...

Style Definition

...

ISO IEC FDIS 27001:2022 (F)

Style Definition

...

Style Definition

Date : 2022-10

...

Style Definition

...

ISO/IEC JTC 1/SC 27

Style Definition

...

Style Definition

...

Secrétariat : DIN

Style Definition

...

Style Definition

Sécurité de l'information, cybersécurité et protection de la vie privée — Systèmes de .

management de la sécurité de l'information — Exigences Style Definition

...

Style Definition

...

Information security, cybersecurity and privacy protection — Information security management

Style Definition

...

system — Requirements

Style Definition

...

Style Definition

...

Style Definition

...

ICS : 03.100.70 ; 35.030

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Style Definition

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Formatted

...

Type du document: Norme internationale

Sous-type du document:

Stade du document: (50) Approbation

Langue du document: F

DOCUMENT PROTÉGÉ PAR COPYRIGHT

©

Formatted: French (Switzerland)

Type du document: Norme internationale

Sous-type du document:

Stade du document: (50) Approbation

Langue du document: F

ISO/IEC FDIS 27001:2022(F)

Formatted

© ISO/IEC 2022

Formatted: Font: 11 pt, French (Switzerland)

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre,

Formatted: Font: 11 pt, French (Switzerland)

aucune partie de cette publication ne peut être reproduite ni utilisée sous quelque forme que ce soit

et par aucun procédé, électronique ou mécanique, y compris la photocopie, l’affichageou la diffusion Formatted: Font: 11 pt, French (Switzerland)

sur l’internetl'internet ou sur un Intranetintranet, sans autorisation écrite préalable. Les demandes

Formatted: Font: 11 pt, French (Switzerland)

d’autorisation peuventUne autorisation peut être adresséesdemandée à l’ISOl'ISO à l’adressel'adresse ci-

Formatted: Font: 11 pt, French (Switzerland)

après ou au comité membre de l’ISOl'ISO dans le pays du demandeur.

Formatted: Font: 11 pt, French (Switzerland)

Formatted: Font: 11 pt, French (Switzerland)

ISO copyright officeCopyright Office

Formatted: Font: 11 pt, French (Switzerland)

CPCase postale 401 • Ch. de Blandonnet 8

Formatted: Font: 11 pt, French (Switzerland)

• CH-1214 Vernier, Genève

Formatted: Font: 11 pt, French (Switzerland)

Formatted: Font: 11 pt, French (Switzerland)

Tél. : : + 41 22 749 01 11

Formatted: Font: 11 pt, French (Switzerland)

Fax : + 41 22 749 09 47 Formatted: Font: 11 pt

E-mail : copyright@iso.org

Formatted: Indent: First line: 0 cm, Space After: 12 pt

E-mail : copyright@iso.org

Formatted: Font: 11 pt

Formatted: Font: 11 pt

Web : www.iso.org

Formatted: Indent: First line: 0 cm, Space After: 12 pt

: www.iso.org

Formatted: Font: 11 pt

Formatted: Font: 11 pt

Publié en Suisse.

Formatted: Font: 11 pt, French (Switzerland)

Formatted: Font: 11 pt, French (Switzerland)

Formatted: Font: 11 pt, French (Switzerland)

Formatted: Font: 11 pt, English (United States)

Formatted: Font: 11 pt, French (Switzerland)

Formatted: Justified, Indent: First line: 0 cm

Formatted: Font: 11 pt, French (Switzerland)

Formatted: French (Switzerland)

© ISO/IEC 2022 – Tous droits réservés

i

ISO/IEC FDIS 27001:2022(F)

Formatted: Font: 14 pt

Sommaire Page

Formatted: Font: 14 pt

Avant-propos . v

0 Introduction . vi

1 Domaine d'application . 1

2 Références normatives . 1

3 Termes et définitions . 1

4 Contexte de l'organisme . 1

4.1 Compréhension de l'organisme et de son contexte . 1

4.2 Compréhension des besoins et attentes des parties intéressées . 2

4.3 Détermination du domaine d'application du système de management de la sécurité de

l'information . 2

4.4 Système de management de la sécurité de l'information . 2

5 Leadership . 2

5.1 Leadership et engagement . 2

5.2 Politique . 3

5.3 Rôles, responsabilités et autorités au sein de l'organisme . 3

6 Planification . 4

6.1 Actions à mettre en œuvre face aux risques et opportunités . 4

6.1.1 Généralités . 4

6.1.2 Appréciation des risques de sécurité de l'information . 4

6.1.3 Traitement des risques de sécurité de l'information . 5

6.2 Objectifs de sécurité de l'information et plans pour les atteindre . 6

7 Supports . 6

7.1 Ressources . 6

7.2 Compétences . 7

7.3 Sensibilisation . 7

7.4 Communication . 7

7.5 Informations documentées . 8

7.5.1 Généralités . 8

7.5.2 Création et mise à jour . 8

7.5.3 Maîtrise des informations documentées . 8

8 Fonctionnement . 9

8.1 Planification et maîtrise opérationnelles . 9

8.2 Appréciation des risques de sécurité de l'information . 9

8.3 Traitement des risques de sécurité de l'information . 9

9 Évaluation de la performance . 9

9.1 Surveillance, mesures, analyse et évaluation. 9

9.2 Audit interne . 10

9.2.1 Généralités . 10

9.2.2 Programme d'audit interne . 10

9.3 Revue de direction . 10

9.3.1 Généralités . 10

9.3.2 Éléments d'entrée de la revue de direction . 11

9.3.3 Résultats des revues de direction . 11

Formatted: French (Switzerland)

10 Amélioration . 11

Formatted: French (Switzerland)

© ISO/IEC 2022 – Tous droits réservés

ii

ISO/IEC FDIS 27001:2022(F)

10.1 Amélioration continue . 11

10.2 Non-conformité et action corrective . 12

Annexe A (normative) Référencement des mesures de sécurité de l'information . 13

Bibliographie. 22

Avant-propos . v

0 Introduction . vii

1 Domaine d'application . 1

2 Références normatives . 1

3 Termes et définitions . 1

4 Contexte de l'organisme . 1

4.1 Compréhension de l'organisme et de son contexte . 1

4.2 Compréhension des besoins et attentes des parties intéressées . 1

4.3 Détermination du domaine d'application du système de management de la sécurité de

l'information . 1

4.4 Système de management de la sécurité de l'information . 1

5 Leadership . 1

5.1 Leadership et engagement . 1

5.2 Politique . 2

5.3 Rôles, responsabilités et autorités au sein de l'organisme . 2

6 Planification . 3

6.1 Actions à mettre en œuvre face aux risques et opportunités . 3

6.1.1 Généralités . 3

6.1.2 Appréciation des risques de sécurité de l'information . 3

6.1.3 Traitement des risques de sécurité de l'information . 4

6.2 Objectifs de sécurité de l'information et plans pour les atteindre . 5

6.3 Planification des modifications . 6

7 Supports . 6

7.1 Ressources .

...

NORME ISO/IEC

INTERNATIONALE 27001

Redline version

compare la Troisième édition

à la Deuxième édition

Sécurité de l'information,

cybersécurité et protection de la vie

privée — Systèmes de management

de la sécurité de l'information —

Exigences

Information security, cybersecurity and privacy protection —

Information security management systems — Requirements

Numéro de référence

ISO/IEC 27001:r edline:2022(F)

© ISO/IEC 2022

ISO/IEC 27001:redline:2022(F)

IMPORTANT

Exemple de texte 1 — Texte ayant été ajouté (en vert)

Exemple de texte 2 — Texte ayant été supprimé (en rouge)

— Figure graphique ayant été ajoutée

— Figure graphique ayant été supprimée

1.x . — Si des modifications ont été apportées à un article/paragraphe, l’arti-

cle/le paragraphe est mis en évidence en jaune dans le Sommaire

AVERTISSEMENT

Cette version marquée met en évidence les principales modifications dans la présente

édition du document comparée à l’édition précédente. Elle ne reflète pas les détails (par

exemple les changements de ponctuation).

Cette version marquée ne constitue pas le document ISO officiel et n’est pas destinée à être

utilisée à des fins de mise en œuvre.

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2022

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

Fax: +41 22 749 09 47

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii

© ISO/IEC 2022 – Tous droits réservés

ISO/IEC 27001:redline:2022(F)

Sommaire Page

Avant-propos .v

0 Introduction . vi

1 Domaine d'application .1

2 Références normatives .1

3 Termes et définitions . 1

4 Contexte de l'organisation . 1

4.1 Compréhension de l'organisation et de son contexte . 1

4.2 Compréhension des besoins et des attentes des parties intéressées . 2

4.3 Détermination du domaine d'application du système de management de

la sécurité de l'information . 2

4.4 Système de management de la sécurité de l'information . 2

5 Leadership . 2

5.1 Leadership et engagement . 2

5.2 Politique . 3

5.3 Rôles, responsabilités et autorités au sein de l'organisation . 3

6 Planification. 4

6.1 Actions liées à mettre en œuvre face aux risques et opportunités . 4

6.1.1 Généralités . 4

6.1.2 Appréciation des risques de sécurité de l'information . 4

6.1.3 Traitement des risques de sécurité de l'information . 5

6.2 Objectifs de sécurité de l'information et plans pour les atteindre . 6

6.3 Planification des modifications . 6

7 Supports . 6

7.1 Ressources . 6

7.2 Compétences . . . 6

7.3 Sensibilisation . 7

7.4 Communication . 7

7.5 Informations documentées . 7

7.5.1 Généralités . 7

7.5.2 Création et mise à jour . 7

7.5.3 Maîtrise Contrôle des informations documentées . 8

8 Fonctionnement . 8

8.1 Planification et contrôle opérationnels . 8

8.2 Appréciation des risques de sécurité de l'information . 9

8.3 Traitement des risques de sécurité de l'information. 9

9 Évaluation des performances de la performance . 9

9.1 Surveillance, mesures mesurages, analyse et évaluation . 9

9.2 Audit interne . . 9

9.2.1 Généralités . 10

9.2.2 Programme d'audit interne. 10

9.3 Revue de direction . 10

9.3.1 Généralités . 11

9.3.2 Éléments d'entrée de la revue de direction . 11

9.3.3 Résultats des revues de direction .12

10 Amélioration .12

10.1 Amélioration continue . 12

10.110.2 Non-conformité et actions correctives action corrective .12

10.2 Amélioration continue . 12

iii

© ISO/IEC 2022 – Tous droits réservés

ISO/IEC 27001:redline:2022(F)

Annexe A (normative) Objectifs et mesures de référence Référencement des mesures de

sécurité de l'information .13

Bibliographie .31

iv

© ISO/IEC 2022 – Tous droits réservés

ISO/IEC 27001:redline:2022(F)

Avant-propos

L'ISO (Organisation internationale de normalisation) et la CEIl’IEC (Commission électrotechnique

internationale) forment le système spécialisé de la normalisation mondiale. Les organismes nationaux

membres de l'ISO ou de la CEIl’IEC participent au développement de Normes internationales par

l'intermédiaire des comités techniques créés par l'organisation concernée afin de s'occuper des

domaines particuliers de l'activité technique. Les comités techniques de l'ISO et de la CEIl’IEC collaborent

dans des domaines d'intérêt commun. D'autres organisations internationales, gouvernementales et

non gouvernementales, en liaison avec l'ISO et la CEIl’IEC, participent également aux travaux. Dans le

domaine des technologies de l'information, l'ISO et la CEI ont créé un comité technique mixte, l'ISO/

CEI JTC 1.

Les Normes internationales sont rédigéesprocédures utilisées pour élaborer le présent document

et celles destinées à sa mise à jour sont décrites dans les Directives ISO/IEC, Partie 1. Il convient, en

particulier de prendre note des différents critères d'approbation requis pour les différents types de

documents ISO. Le présent document a été rédigé conformément aux règles de rédaction données dans

les Directives ISO/CEIIEC, Partie 2 (voir www .iso .org/ directives ou www .iec .ch/ members _experts/

refdocs).

La tâche principale du comité technique mixte est d'élaborer les Normes internationales. Les projets de

Normes internationales adoptés par le comité technique mixte sont soumis aux organismes nationaux

pour vote. Leur publication comme Normes internationales requiert l'approbation de 75 % au moins

des organismes nationaux votants.

L'attention est appeléeattirée sur le fait que certains des éléments du présent document peuvent faire

l'objet de droits de propriété intellectuelle ou de droits analogues. L'ISO et la CEIl’IEC ne sauraient être

tenues pour responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence.

Les détails concernant les références aux droits de propriété intellectuelle ou autres droits analogues

identifiés lors de l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des

déclarations de brevets reçues par l'ISO (voir www .iso .org/ brevets) ou dans la liste des déclarations de

brevets reçues par l'IEC (voir https:// patents .iec .ch).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l’intention des utilisateurs et ne sauraient constituer un

engagement.

Pour une explication de la nature volontaire des normes, la signification des termes et expressions

spécifiques de l'ISO liés à l'évaluation de la conformité, ou pour toute information au sujet de l'adhésion

de l'ISO aux principes de l’Organisation mondiale du commerce (OMC) concernant les obstacles

techniques au commerce (OTC), voir www .iso .org/ iso/ avant -propos. Pour l'IEC, voir www .iec .ch/

understanding -standards.

L'ISO/CEI 27001Le présent document a été élaboréeélaboré par le comité technique mixte ISO/

CEIIEC JTC 1, Technologies de l'information, sous-comité SC 27, Techniques de sécurité des technologies de

l'informationSécurité de l'information, cybersécurité et protection de la vie privée.

Cette deuxièmetroisième édition annule et remplace la premièredeuxième édition

(ISO/CEIIEC 27001:20052013) qui a fait l'objet d'unel’objet d’une révision technique. El

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.