ISO/IEC 27002:2022

(Main)Information security, cybersecurity and privacy protection — Information security controls

Information security, cybersecurity and privacy protection — Information security controls

This document provides a reference set of generic information security controls including implementation guidance. This document is designed to be used by organizations: a) within the context of an information security management system (ISMS) based on ISO/IEC27001; b) for implementing information security controls based on internationally recognized best practices; c) for developing organization-specific information security management guidelines.

Sécurité de l'information, cybersécurité et protection de la vie privée — Mesures de sécurité de l'information

Le présent document fournit un ensemble de référence de mesures de sécurité de l'information génériques, y compris des recommandations de mise en œuvre. Le présent document est conçu pour être utilisé par les organisations: a) dans le contexte d'un système de gestion de la sécurité de l'information (SMSI) selon l'ISO/IEC 27001; b) pour la mise en œuvre de mesures de sécurité de l'information basées sur les bonnes pratiques reconnues au niveau international; c) pour l'élaboration des recommandations de gestion de la sécurité de l'information spécifiques à une organisation.

Informacijska varnost, kibernetska varnost in varovanje zasebnosti - Kontrole informacijske varnosti

General Information

Relations

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 27002

Third edition

2022-02

Corrected version

2022-03

Information security, cybersecurity

and privacy protection — Information

security controls

Sécurité de l'information, cybersécurité et protection de la vie

privée — Mesures de sécurité de l'information

Reference number

© ISO/IEC 2022

© ISO/IEC 2022

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting on

the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address below

or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii

© ISO/IEC 2022 – All rights reserved

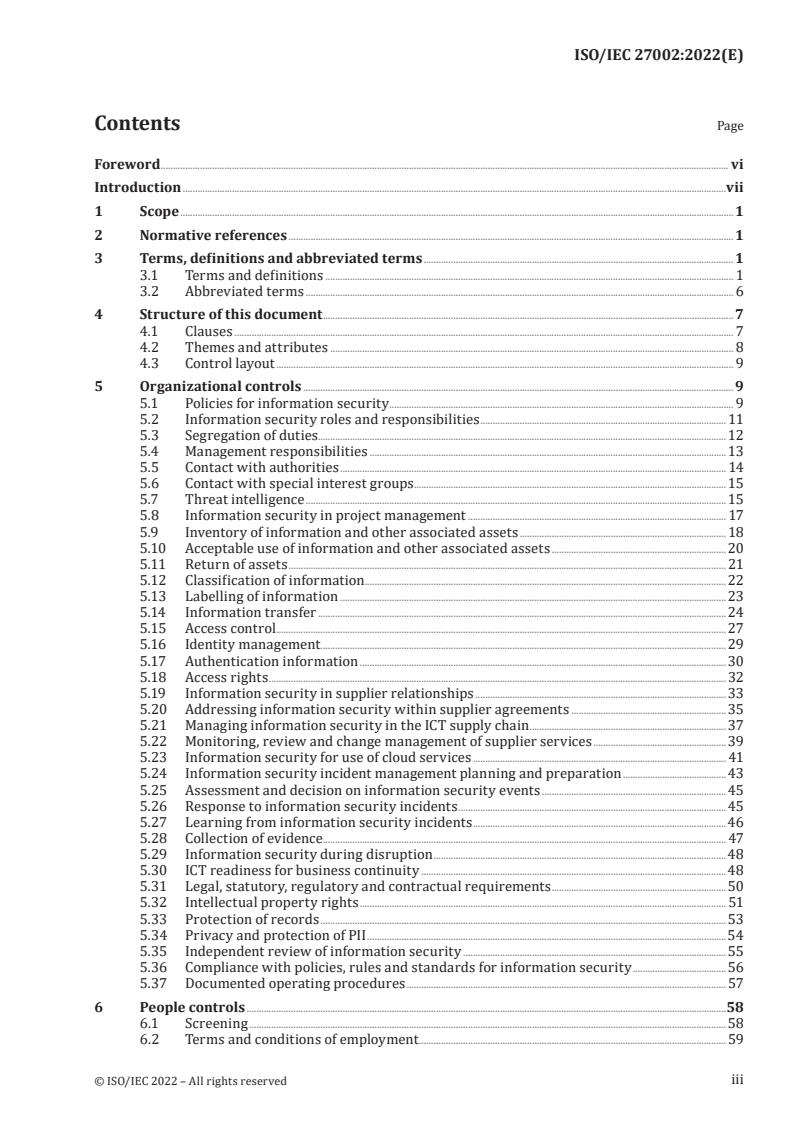

Contents Page

Foreword . vi

Introduction .vii

1 Scope . 1

2 Normative references . 1

3 Terms, definitions and abbreviated terms . 1

3.1 Terms and definitions . 1

3.2 Abbreviated terms . 6

4 Structure of this document .7

4.1 Clauses . 7

4.2 Themes and attributes . 8

4.3 Control layout . 9

5 Organizational controls . 9

5.1 Policies for information security . . 9

5.2 Information security roles and responsibilities . 11

5.3 Segregation of duties. 12

5.4 Management responsibilities .13

5.5 Contact with authorities . 14

5.6 Contact with special interest groups . 15

5.7 Threat intelligence .15

5.8 Information security in project management . 17

5.9 Inventory of information and other associated assets . 18

5.10 Acceptable use of information and other associated assets . 20

5.11 Return of assets . 21

5.12 Classification of information . 22

5.13 Labelling of information .23

5.14 Information transfer . 24

5.15 Access control . 27

5.16 Identity management . 29

5.17 Authentication information . 30

5.18 Access rights . 32

5.19 Information security in supplier relationships . 33

5.20 Addressing information security within supplier agreements . 35

5.21 Managing information security in the ICT supply chain . 37

5.22 Monitoring, review and change management of supplier services .39

5.23 Information security for use of cloud services . 41

5.24 Information security incident management planning and preparation . 43

5.25 Assessment and decision on information security events . 45

5.26 Response to information security incidents . 45

5.27 Learning from information security incidents .46

5.28 Collection of evidence . . 47

5.29 Information security during disruption .48

5.30 ICT readiness for business continuity .48

5.31 Legal, statutory, regulatory and contractual requirements .50

5.32 Intellectual property rights . 51

5.33 Protection of records . 53

5.34 Privacy and protection of PII .54

5.35 Independent review of information security . 55

5.36 Compliance with policies, rules and standards for information security .56

5.37 Documented operating procedures . 57

6 People controls .58

6.1 Screening .58

6.2 Terms and conditions of employment . 59

iii

© ISO/IEC 2022 – All rights reserved

6.3 Information security awareness, education and training .60

6.4 Disciplinary process . 62

6.5 Responsibilities after termination or change of employment.63

6.6 Confidentiality or non-disclosure agreements .63

6.7 Remote working .65

6.8 Information security event reporting.66

7 Physical controls .67

7.1 Physical security perimeters . 67

7.2 Physical entry .68

7.3 Securing offices, rooms and facilities . 70

7.4 Physical security monitoring . . 70

7.5 Protecting against physical and environmental threats . 71

7.6 Working in secure areas .72

7.7 Clear desk and clear screen .73

7.8 Equipment siting and protection .74

7.9 Security of assets off-premises .75

7.10 Storage media . 76

7.11 Supporting utilities .77

7.12 Cabling security . 78

7.13 Equipment maintenance .79

7.14 Secure disposal or re-use of equipment .80

8 Technological controls .81

8.1 User endpoint devices . 81

8.2 Privileged access rights .

...

INTERNATIONAL ISO/IEC

STANDARD 27002

Redline version

compares Third edition to

Second edition

Information security, cybersecurity

and privacy protection — Information

security controls

Sécurité de l'information, cybersécurité et protection de la vie

privée — Mesures de sécurité de l'information

Reference number

ISO/IEC 27002:r edline:2022(E)

© ISO/IEC 2022

ISO/IEC 27002:redline:2022(E)

IMPORTANT — PLEASE NOTE

This is a provisional mark-up copy and uses the following colour coding:

Text example 1 — indicates added text (in green)

— indicates removed text (in red)

Text example 2

— indicates added graphic figure

— indicates removed graphic figure

1.x . — Heading numbers containg modifications are highlighted in yellow in

the Table of Contents

All changes in this document have yet to reach concensus by vote and as such should only

be used internally for review purposes.

DISCLAIMER

This Redline version is not an official IEC Standard and is intended only to provide the

user with an indication of what changes have been made to the previous version. Only the

current version of the standard is to be considered the official document.

This Redline version provides you with a quick and easy way to compare all the changes

between this standard and its previous edition. A vertical bar appears in the margin

wherever a change has been made. Additions and deletions are displayed in red, with

deletions being struck through.

© ISO/IEC 2022

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting on

the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address below

or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii

© ISO/IEC 2022 – All rights reserved

ISO/IEC 27002:redline:2022(E)

Contents Page

Foreword .viii

0 Introduction .ix

1 Scope . 1

2 Normative references . 1

3 Terms and definitions , definitions and abbreviated terms. 1

3.1 Terms and definitions . 1

3.2 Abbreviated terms . 6

4 Structure of this standard document . 8

4.1 Clauses . 8

4.2 Control categories Themes and attributes . 8

4.3 Control layout . 10

5 Information security policies .10

5.1 Management direction for information security . 10

5.1.1 Policies for information security . 10

5.1.2 Review of the policies for information security . 11

6 Organization of information security .12

6.1 Internal organization . 12

6.1.1 Information security roles and responsibilities . 12

6.1.2 Segregation of duties . 13

6.1.3 Contact with authorities . 13

6.1.4 Contact with special interest groups . 13

6.1.5 Information security in project management .14

6.2 Mobile devices and teleworking .14

6.2.1 Mobile device policy .14

6.2.2 Teleworking . 16

7 Human resource security .17

7.1 Prior to employment .17

7.1.1 Screening .17

7.1.2 Terms and conditions of employment . . 18

7.2 During employment . 18

7.2.1 Management responsibilities. 18

7.2.2 Information security awareness, education and training .19

7.2.3 Disciplinary process . 20

7.3 Termination and change of employment . 21

7.3.1 Termination or change of employment responsibilities . 21

8 5 Asset management Organizational controls .21

5.1 Policies for information security . 21

5.2 Information security roles and responsibilities . 24

5.3 Segregation of duties . 25

5.4 Management responsibilities . . 25

5.5 Contact with authorities . 26

5.6 Contact with special interest groups . 27

5.7 Threat intelligence . 28

5.8 Information security in project management . 29

8.1 5.9 Responsibility for Inventory of information and other associated assets . 31

8.1.1 Inventory of assets . 31

8.1.2 Ownership of assets . 31

8.1.3 Acceptable use of assets . 32

8.1.4 Return of assets . 32

5.10 Acceptable use of information and other associated assets . 34

5.11 Return of assets . 35

iii

© ISO/IEC 2022 – All rights reserved

ISO/IEC 27002:redline:2022(E)

8.2 5.12 Information classification Classification of information . 36

8.2.1 Classification of information. 36

8.2.2 Labelling of information . 37

8.2.3 Handling of assets . 37

5.13 Labelling of information . 39

5.14 Information transfer . 40

5.15 Access control . 43

5.16 Identity management . 45

5.17 Authentication information . 46

5.18 Access rights . 48

5.19 Information security in supplier relationships . 49

5.20 Addressing information security within supplier agreements.51

5.21 Managing information security in the ICT supply chain . 53

5.22 Monitoring, review and change management of supplier services . 55

5.23 Information security for use of cloud services . 57

5.24 Information security incident management planning and preparation . 59

5.25 Assessment and decision on information security events .61

5.26 Response to information security incidents .61

5.27 Learning from information security incidents . 62

5.28 Collection of evidence . 63

5.29 Information security during disruption . 64

5.30 ICT readiness for business continuity . 64

8.3 5.31 Media handling Legal, statutory, regulatory and contractual requirements . 66

8.3.1 Management of removable media . 66

8.3.2 Disposal of media . 66

8.3.3 Physical media transfer . 67

5.32 Intellectual property rights. 69

5.33 Protection of records . 70

5.34 Privacy and protection of PII . 72

5.35 Independent review of information security .

...

NORME ISO/IEC

INTERNATIONALE 27002

Troisième édition

2022-02

Sécurité de l'information,

cybersécurité et protection de la

vie privée — Mesures de sécurité de

l'information

Information security, cybersecurity and privacy protection —

Information security controls

Numéro de référence

© ISO/IEC 2022

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2022

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

Fax: +41 22 749 09 47

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii

© ISO/IEC 2022 – Tous droits réservés

Sommaire Page

Avant-propos . vi

Introduction .vii

1 Domaine d'application .1

2 Références normatives .1

3 Termes, définitions et abréviations . 1

3.1 Termes et définitions . 1

3.2 Abréviations. 6

4 Structure du présent document. 8

4.1 Articles. 8

4.2 Thèmes et attributs . 8

4.3 Structure des mesures de sécurité . 9

5 Mesures de sécurité organisationnelles .10

5.1 Politiques de sécurité de l'information . 10

5.2 Fonctions et responsabilités liées à la sécurité de l'information .12

5.3 Séparation des tâches .13

5.4 Responsabilités de la direction . 14

5.5 Contacts avec les autorités . 15

5.6 Contacts avec des groupes d’intérêt spécifiques . 16

5.7 Renseignements sur les menaces . 17

5.8 Sécurité de l'information dans la gestion de projet . 18

5.9 Inventaire des informations et autres actifs associés . 20

5.10 Utilisation correcte des informations et autres actifs associés .22

5.11 Restitution des actifs .23

5.12 Classification des informations . 24

5.13 Marquage des informations .25

5.14 Transfert des informations . . 27

5.15 Contrôle d'accès .29

5.16 Gestion des identités . 31

5.17 Informations d'authentification . 33

5.18 Droits d'accès . 35

5.19 Sécurité de l'information dans les relations avec les fournisseurs .36

5.20 La sécurité de l'information dans les accords conclus avec les fournisseurs .39

5.21 Gestion de la sécurité de l'information dans la chaîne d'approvisionnement TIC . 41

5.22 Surveillance, révision et gestion des changements des services fournisseurs . 43

5.23 Sécurité de l'information dans l'utilisation de services en nuage .44

5.24 Planification et préparation de la gestion des incidents de sécurité de l'information . 47

5.25 Évaluation des événements de sécurité de l'information et prise de décision .49

5.26 Réponse aux incidents de sécurité de l'information .49

5.27 Tirer des enseignements des incidents de sécurité de l'information .50

5.28 Collecte des preuves . 51

5.29 Sécurité de l'information pendant une perturbation . 52

5.30 Préparation des TIC pour la continuité d'activité . 53

5.31 Exigences légales, statutaires, réglementaires et contractuelles .54

5.32 Droits de propriété intellectuelle .56

5.33 Protection des enregistrements . 57

5.34 Protection de la vie privée et des DCP . 59

5.35 Révision indépendante de la sécurité de l'information .60

5.36 Conformité aux politiques, règles et normes de sécurité de l'information . 61

5.37 Procédures d'exploitation documentées . 62

6 Mesures de sécurité applicables aux personnes .63

6.1 Sélection des candidats .63

6.2 Termes et conditions du contrat de travail .64

iii

© ISO/IEC 2022 – Tous droits réservés

6.3 Sensibilisation, enseignement et formation en sécurité de l'information .66

6.4 Processus disciplinaire . 67

6.5 Responsabilités après la fin ou le changement d’un emploi .68

6.6 Accords de confidentialité ou de non-divulgation . 69

6.7 Travail à distance . 70

6.8 Déclaration des événements de sécurité de l'information .72

7 Mesures de sécurité physique .73

7.1 Périmètres de sécurité physique .73

7.2 Les entrées physiques .74

7.3 Sécurisation des bureaux, des salles et des installations. 76

7.4 Surveillance de la sécurité physique .77

7.5 Protection contre les menaces physiques et environnementales . 78

7.6 Travail dans les zones sécurisées . 79

7.7 Bureau vide et écran vide .80

7.8 Emplacement et protection du matériel . 81

7.9 Sécurité des actifs hors des locaux .82

7.10 Supports de stockage .83

7.11 Services supports .85

7.12 Sécurité du câblage .86

7.13 Maintenance du matériel .87

7.14 Élimination ou recyclage sécurisé(e) du matériel .88

8 Mesures de sécurité technologiques .89

8.1 Terminaux finaux des utilisateurs .89

8.2 Droits d'accès privilégiés . . 91

8.3 Restrictions d'accès aux informations . 93

8.4 Accès aux codes source . 95

8.5 Authentification sécurisée .96

8.6 Dimensionnement .

...

NORME ISO/IEC

INTERNATIONALE 27002

Redline version

compare la Deuxième édition

à la Troisième édition

Sécurité de l'information,

cybersécurité et protection de la

vie privée — Moyens de maîtrise de

l'information

Information security, cybersecurity and privacy protection —

Information security controls

Numéro de référence

ISO/IEC27002:r edline:2023(F)

© ISO/IEC 2023

ISO/IEC27002:redline:2023(F)

IMPORTANT — PLEASE NOTE

This is a provisional mark-up copy and uses the following colour coding:

Text example 1 — indicates added text (in green)

— indicates removed text (in red)

Text example 2

— indicates added graphic figure

— indicates removed graphic figure

1.x . — Heading numbers containg modifications are highlighted in yellow in

the Table of Contents

All changes in this document have yet to reach concensus by vote and as such should only

be used internally for review purposes.

DISCLAIMER

This Redline version is not an official IEC Standard and is intended only to provide the

user with an indication of what changes have been made to the previous version. Only the

current version of the standard is to be considered the official document.

This Redline version provides you with a quick and easy way to compare all the changes

between this standard and its previous edition. A vertical bar appears in the margin

wherever a change has been made. Additions and deletions are displayed in red, with

deletions being struck through.

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2023

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

Fax: +41 22 749 09 47

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii

© ISO/IEC 2023 – Tous droits réservés

ISO/IEC27002:redline:2023(F)

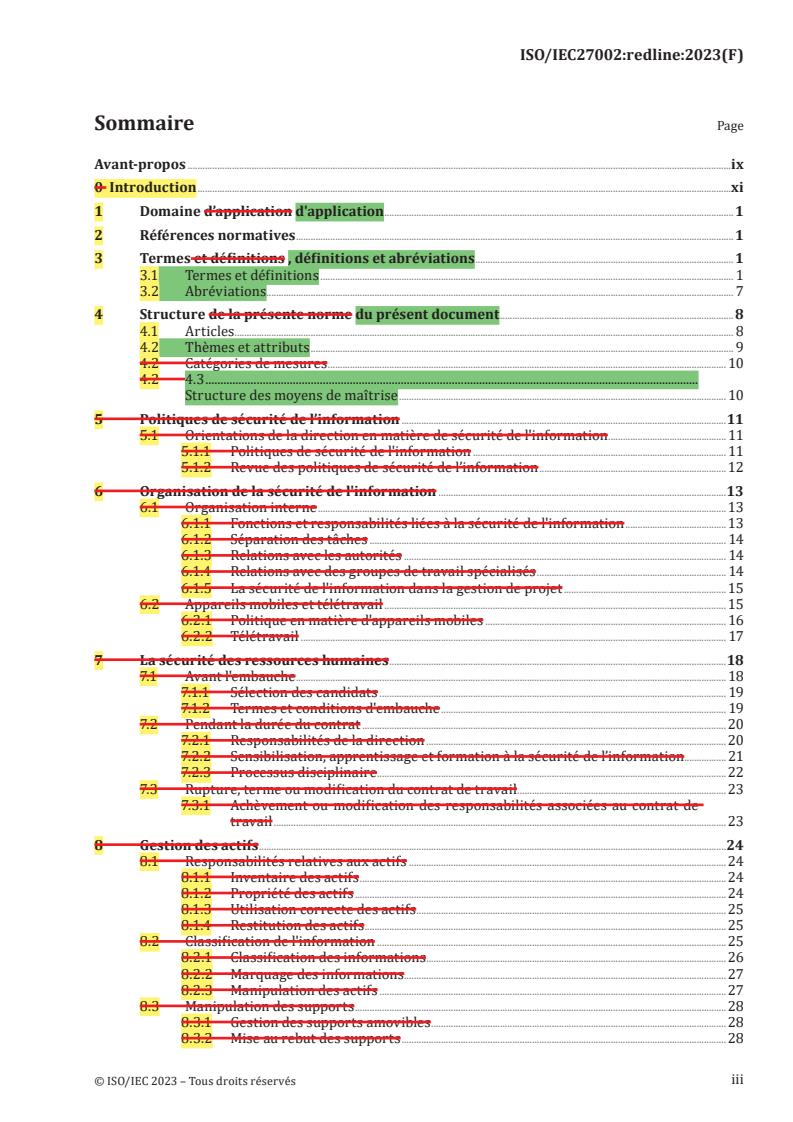

Sommaire Page

Avant-propos .ix

0 Introduction .xi

1 Domaine d’application d'application .1

2 Références normatives .1

3 Termes et définitions , définitions et abréviations . 1

3.1 Termes et définitions . 1

3.2 Abréviations. 7

4 Structure de la présente norme du présent document . 8

4.1 Articles. 8

4.2 Thèmes et attributs . 9

4.2 Catégories de mesures . 10

4.2 4.3 .

Structure des moyens de maîtrise . 10

5 Politiques de sécurité de l’information .11

5.1 Orientations de la direction en matière de sécurité de l'information . 11

5.1.1 Politiques de sécurité de l'information . 11

5.1.2 Revue des politiques de sécurité de l’information .12

6 Organisation de la sécurité de l'information .13

6.1 Organisation interne .13

6.1.1 Fonctions et responsabilités liées à la sécurité de l'information .13

6.1.2 Séparation des tâches . 14

6.1.3 Relations avec les autorités . 14

6.1.4 Relations avec des groupes de travail spécialisés . 14

6.1.5 La sécurité de l'information dans la gestion de projet .15

6.2 Appareils mobiles et télétravail . 15

6.2.1 Politique en matière d'appareils mobiles . 16

6.2.2 Télétravail . 17

7 La sécurité des ressources humaines .18

7.1 Avant l'embauche . 18

7.1.1 Sélection des candidats . 19

7.1.2 Termes et conditions d'embauche . 19

7.2 Pendant la durée du contrat . 20

7.2.1 Responsabilités de la direction . 20

7.2.2 Sensibilisation, apprentissage et formation à la sécurité de l’information . 21

7.2.3 Processus disciplinaire . .22

7.3 Rupture, terme ou modification du contrat de travail . 23

7.3.1 Achèvement ou modification des responsabilités associées au contrat de

travail . 23

8 Gestion des actifs .24

8.1 Responsabilités relatives aux actifs . 24

8.1.1 Inventaire des actifs . 24

8.1.2 Propriété des actifs . 24

8.1.3 Utilisation correcte des actifs . 25

8.1.4 Restitution des actifs .25

8.2 Classification de l'information .25

8.2.1 Classification des informations . 26

8.2.2 Marquage des informations. 27

8.2.3 Manipulation des actifs . 27

8.3 Manipulation des supports .28

8.3.1 Gestion des supports amovibles .28

8.3.2 Mise au rebut des supports .28

iii

© ISO/IEC 2023 – Tous droits réservés

ISO/IEC27002:redline:2023(F)

8.3.3 Transfert physique des supports .29

9 Contrôle d'accès .30

9.1 Exigences métier en matière de contrôle d'accès .30

9.1.1 Politique de contrôle d'accès .30

9.1.2 Accès aux réseaux et aux services en réseau . 31

9.2 Gestion de l’accès utilisateur . . 32

9.2.1 Enregistrement et désinscription des utilisateurs . 32

9.2.2 Maîtrise de la gestion des accès utilisateur . 32

9.2.3 Gestion des privilèges d’accès . 33

9.2.4 Gestion des informations secrètes d'authentification des utilisateurs .34

9.2.5 Revue des droits d'accès utilisateur . .34

9.2.6 Suppression ou adaptation des droits d'accès . 35

9.3 Responsabilités des utilisateurs . 36

9.3.1 Utilisation d'informations secrètes d'authentification .36

9.4 Contrôle de l'accès au système et aux applications . 37

9.4.1 Restriction d'accès à l'information . 37

9.4.2 Sécuriser les procédures de connexion . . 37

9.4.3 Système de gestion des mots de passe .38

9.4.4 Utilisation de programmes utilitaires à privilèges .39

9.4.5 Contrôle d’accès au code source des programmes .39

10 Cryptographie .40

10.1 Mesures cryptographiques .40

10.1.1 Politique d’utilisation des mesures cryptographiques .40

10.1.2 Gestion des clés.

...

ISO/IEC JTC 1/SC 27

Date : 2022-0210

Version corrigée : 2022-03

ISO IEC 27002:2022 (F)

ISO/IEC JTC 1/SC 27

Secrétariat : DIN

Sécurité de l'information, cybersécurité et protection de la vie privée — Moyens

de maîtrise de l'information

Information security, cybersecurity and privacy protection — Information security

controls

ICS : 35.030

Type du document: Norme internationale

Sous-type du document:

Stade du document: (60) Publication

Langue du document: F

Type du document: Norme internationale

Sous-type du document:

Stade du document: (60) Publication

Langue du document: F

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO 2022

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre,

aucune partie de cette publication ne peut être reproduite ni utilisée sous quelque forme que ce soit

et par aucun procédé, électronique ou mécanique, y compris la photocopie, l’affichage sur l’Internet

ou sur un Intranet, sans autorisation écrite préalable. Les demandes d’autorisation peuvent être

adressées à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

CP 401 •• Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél. :.: + 41 22 749 01 11

Fax : + 41 22 749 09 47

E-mail : copyright@iso.org

Web : www.iso.org

Publié en Suisse

ii © ISO/IEC 2022 – Tous droits réservés

Sommaire

Avant-propos . vi

Introduction . viii

1 Domaine d'application . 1

2 Références normatives . 1

3 Termes, définitions et abréviations . 1

3.1 Termes et définitions . 1

3.2 Abréviations . 7

4 Structure du présent document . 9

4.1 Articles . 9

4.2 Thèmes et attributs . 9

4.3 Structure des moyens de maîtrise . 11

5 Moyens de maîtrise organisationnels . 11

5.1 Politiques de sécurité de l'information . 11

5.2 Fonctions et responsabilités liées à la sécurité de l'information . 14

5.3 Séparation des tâches . 15

5.4 Responsabilités de la direction . 16

5.5 Contacts avec les autorités . 17

5.6 Contacts avec des groupes d’intérêt spécifiques . 18

5.7 Renseignements sur les menaces . 19

5.8 Sécurité de l'information dans la gestion de projet . 21

5.9 Inventaire des informations et autres actifs associés . 23

5.10 Utilisation correcte des informations et autres actifs associés . 25

5.11 Restitution des actifs . 26

5.12 Classification des informations . 27

5.13 Marquage des informations . 29

5.14 Transfert des informations. 30

5.15 Contrôle d'accès . 33

5.16 Gestion des identités . 36

5.17 Informations d'authentification . 37

5.18 Droits d'accès . 39

5.19 Sécurité de l'information dans les relations avec les fournisseurs . 41

5.20 La sécurité de l'information dans les accords conclus avec les fournisseurs . 44

5.21 Gestion de la sécurité de l'information dans la chaîne d'approvisionnement TIC . 46

5.22 Surveillance, révision et gestion des changements des services fournisseurs . 49

5.23 Sécurité de l'information dans l'utilisation de services en nuage . 51

5.24 Planification et préparation de la gestion des incidents liés à la sécurité de

l'information . 53

5.25 Évaluation des événements liés à la sécurité de l'information et prise de décision . 55

5.26 Réponse aux incidents liés à la sécurité de l'information . 56

5.27 Tirer des enseignements des incidents liés à la sécurité de l'information . 57

5.28 Collecte des preuves . 58

5.29 Sécurité de l'information pendant une perturbation . 59

5.30 Préparation des TIC pour la continuité d'activité . 60

5.31 Exigences légales, statutaires, réglementaires et contractuelles . 61

5.32 Droits de propriété intellectuelle . 63

5.33 Protection des documents d'activité . 65

© ISO/IEC 2022 – Tous droits réservés iii

5.34 Protection de la vie privée et des DCP . 67

5.35 Révision indépendante de la sécurité de l'information . 68

5.36 Conformité aux politiques, règles et normes de sécurité de l'information . 69

5.37 Procédures d'exploitation documentées . 70

6 Moyens de maîtrise applicables aux personnes . 71

6.1 Sélection des candidats . 71

6.2 Termes et conditions du contrat de travail . 73

6.3 Sensibilisation, enseignement et formation en sécurité de l'information . 74

6.4 Processus disciplinaire . 76

6.5 Responsabilités après la fin ou le changement d’un emploi . 77

6.6 Accords de confidentialité ou de non-divulgation . 78

6.7 Travail à distance . 79

6.8 Déclaration des événements liés à la sécurité de l'information . 81

7 Moyens de maîtrise physique . 82

7.1 Périmètres de sécurité physique . 82

7.2 Les entrées physiques . 83

7.3 Sécurisation des bureaux, des salles et des installations . 86

7.4 Surveillance de la sécurité physique . 86

7.5 Protection contre les menaces physiques et environnementales . 88

7.6 Travail dans les zones sécurisées . 89

7.7 Bureau vide et écran vide . 90

7.8 Emplacement et protection du matériel . 91

7.9 Sécurité des actifs hors des locaux . 92

7.10 Supports de stockage . 93

7.11 Services supports . 95

7.12 Sécurité du câblage . 96

7.13 Maintenance du matériel . 97

7.14 Élimination ou recyclage sécurisé(e) du matériel . 98

8 Moyens de maîtrise technologiques . 100

8.1 Terminaux utilisateurs . 100

8.2 Droits d'accès privilégiés . 103

8.3 Restrictions d'accès aux informations . 104

8.4 Accès aux codes source . 107

8.5 Authentification sécurisée . 108

8.6 Dimensionnement . 110

8.7 Protection contre les programmes malveillants (malware) . 111

8.8 Gestion des vulnérabilités techniques . 113

8.9 Gestion des configurations . 117

8.10 Suppression des informations . 120

8.11 Masquage des données . 121

8.12 Prévention la fuite de données . 123

8.13 Sauvegarde des informations . 125

8.14 Redondance des moyens de traitement de l'information . 127

8.15 Journalisation . 128

8.16 Activités de surveillance . 132

8.17 Synchronisation des horloges .

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.