ISO/IEC 24760-2:2015

(Main)Information technology — Security techniques — A framework for identity management — Part 2: Reference architecture and requirements

Information technology — Security techniques — A framework for identity management — Part 2: Reference architecture and requirements

ISO/IEC 24760-2:2015 provides guidelines for the implementation of systems for the management of identity information, and specifies requirements for the implementation and operation of a framework for identity management. ISO/IEC 24760-2:2015 is applicable to any information system where information relating to identity is processed or stored.

Technologies de l'information — Techniques de sécurité — Cadre pour la gestion de l'identité — Partie 2: Architecture de référence et exigences

La présente partie de l'ISO/IEC 24760: — fournit des lignes directrices pour la mise en œuvre de systèmes pour la gestion des informations d'identité; et — spécifie les exigences relatives à la mise en œuvre et à l'exploitation d'un cadre pour la gestion de l'identité. La présente partie de l'ISO/IEC 24760 s'applique à tout système d'information dans lequel sont traitées ou stockées des informations relatives à l'identité.

General Information

Relations

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 24760-2

First edition

2015-06-01

Information technology — Security

techniques — A framework for

identity management —

Part 2:

Reference architecture and

requirements

Technologies de l’information — Techniques de sécurité — Cadre

pour la gestion de l’identité —

Partie 2: Architecture de référence et exigences

Reference number

©

ISO/IEC 2015

© ISO/IEC 2015

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized otherwise in any form

or by any means, electronic or mechanical, including photocopying, or posting on the internet or an intranet, without prior

written permission. Permission can be requested from either ISO at the address below or ISO’s member body in the country of

the requester.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax + 41 22 749 09 47

E-mail copyright@iso.org

Web www.iso.org

Published in Switzerland

ii © ISO/IEC 2015 – All rights reserved

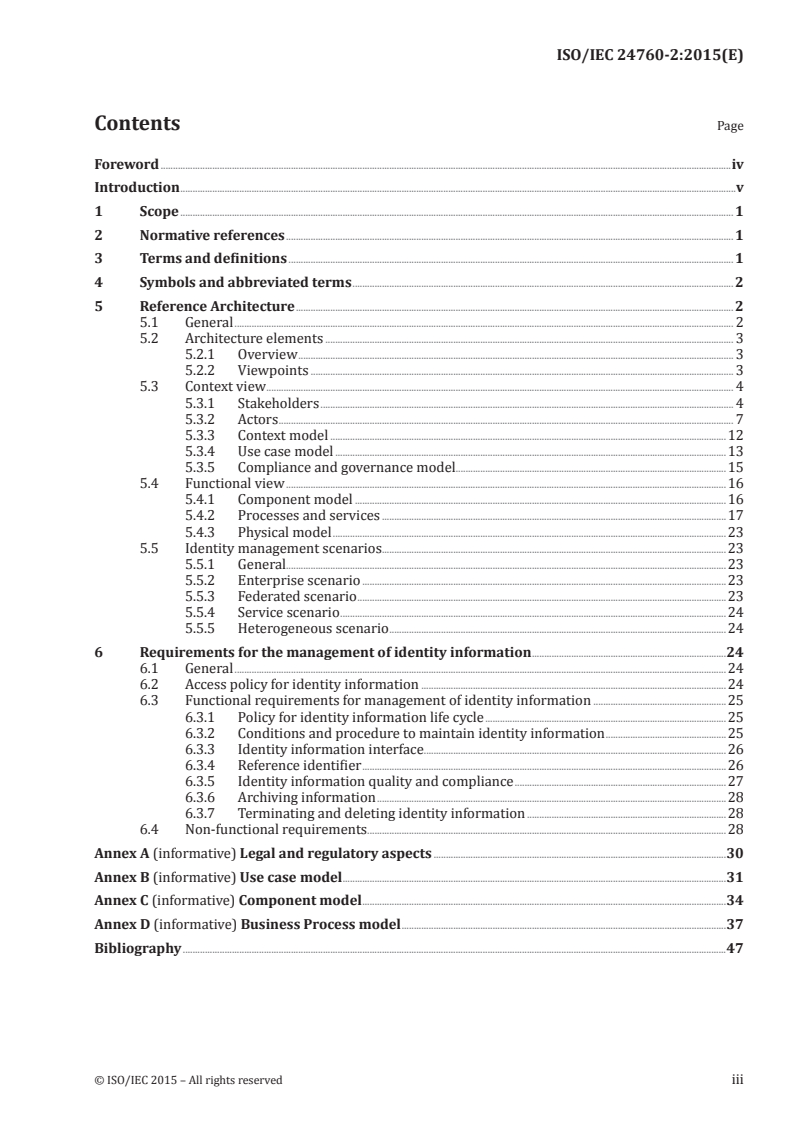

Contents Page

Foreword .iv

Introduction .v

1 Scope . 1

2 Normative references . 1

3 Terms and definitions . 1

4 Symbols and abbreviated terms . 2

5 Reference Architecture . 2

5.1 General . 2

5.2 Architecture elements . 3

5.2.1 Overview . 3

5.2.2 Viewpoints . 3

5.3 Context view . 4

5.3.1 Stakeholders . 4

5.3.2 Actors . 7

5.3.3 Context model .12

5.3.4 Use case model .13

5.3.5 Compliance and governance model.15

5.4 Functional view .16

5.4.1 Component model .16

5.4.2 Processes and services .17

5.4.3 Physical model .23

5.5 Identity management scenarios .23

5.5.1 General.23

5.5.2 Enterprise scenario .23

5.5.3 Federated scenario .23

5.5.4 Service scenario .24

5.5.5 Heterogeneous scenario .24

6 Requirements for the management of identity information .24

6.1 General .24

6.2 Access policy for identity information .24

6.3 Functional requirements for management of identity information .25

6.3.1 Policy for identity information life cycle .25

6.3.2 Conditions and procedure to maintain identity information .25

6.3.3 Identity information interface.26

6.3.4 Reference identifier .26

6.3.5 Identity information quality and compliance .27

6.3.6 Archiving information .28

6.3.7 Terminating and deleting identity information .28

6.4 Non-functional requirements .28

Annex A (informative) Legal and regulatory aspects .30

Annex B (informative) Use case model .31

Annex C (informative) Component model .34

Annex D (informative) Business Process model .37

Bibliography .47

© ISO/IEC 2015 – All rights reserved iii

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are

members of ISO or IEC participate in the development of International Standards through technical

committees established by the respective organization to deal with particular fields of technical

activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international

organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the

work. In the field of information technology, ISO and IEC have established a joint technical committee,

ISO/IEC JTC 1.

The procedures used to develop this document and those intended for its further maintenance are

described in the ISO/IEC Directives, Part 1. In particular the different approval criteria needed for

the different types of document should be noted. This document was drafted in accordance with the

editorial rules of the ISO/IEC Directives, Part 2 (see www.iso.org/directives).

Attention is drawn to the possibility that some of the elements of this document may be the subject

of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent rights.

Details of any patent rights identified during the development of the document will be in the Introduction

and/or on the ISO list of patent declarations received (see www.iso.org/patents).

Any trade name used in this document is information given for the convenience of users and does not

constitute an endorsement.

For an explanation on the meaning of ISO specific terms and expressions related to conformity

assessment, as well as information about ISO’s adherence to the WTO principles in the Technical Barriers

to Trade (TBT), see the following URL: Foreword — Supplementary information.

The committee responsible for this document is ISO/IEC JTC 1, Information technology, Subcommittee,

SC 27, Security techniques.

ISO/IEC 24760 consists of the following parts, under the general title Information technology — Security

techniques — A framework for identity management:

— Part 1: Terminology and concepts

— Part 2: Reference architecture and requirements

The following part is under preparation:

— Part 3: Practice

Further parts may follow.

iv © ISO/IEC 2015 – All rights reserved

Introduction

Data processing systems commonly gather a range of information on its users be it a person, piece of

equipment, or piece of software connected to it and make decisions based on the gathered information.

Such identity-based decisions may concern access to applications or other resources.

To address the need to efficiently and effectively implement systems that make identity-based decisions,

this part of ISO/IEC 24760 specifies a framework for the issuance, administration, and use of data that

serves to characterize individuals, organizations, or information technology components, which operate

on behalf of individuals or organizations.

For many organizations, the proper management of identity information is crucial to maintain security

of the organizational processes. For individuals, correct identity management is important to protect

privacy.

ISO/IEC 24760 specifies fundamental concepts and operational structures of identity management with

the purpose to realize information system management so that information systems can meet business,

contractual, regulatory, and legal obligations.

This part of ISO/IEC 24760 defines a reference architecture for an identity management system that

includes key architectural elements and their interrelationships. These architectural elements are

described in respect to identity management deployments models. This part of ISO/IEC 24760 specifies

requirements for the design and implementation of an identity management system so that it can meet

the objectives of stakeholders involved in the deployment and operation of that system.

This part of ISO/IEC 24760 is intended to provide a foundation for the implementation of other

International Standards related to identity information processing such as

— ISO/IEC 29100, Information technology ─ Security techniques ─ Privacy framework,

— ISO/IEC 29101, Information technology ─ Security techniques ─ Privacy reference architecture,

— ISO/IEC 29115, Information technology ─ Security techniques ─ Entity authentication assurance

framework, and

— ISO/IEC 29146, Information technology ─ Security techniques ─ A framework for access management.

© ISO/IEC 2015 – All rights reserved v

INTERNATIONAL STANDARD ISO/IEC 24760-2:2015(E)

Information technology — Security techniques — A

framework for identity management —

Part 2:

Reference architecture and requirements

1 Scope

This part of ISO/IEC 24760

— provides guidelines for the implementation of systems for the management of identity information,

and

— specifies requirements for the implementation and operation of a framework for identity

management.

This part of ISO/IEC 24760 is applicable to any information system where information relating to identity

is processed or stored.

2 Normative references

The following documents, in whole or in part, are normatively referenced in this document and are

indispensable for its application. For dated references, only the edition cited applies. For undated

references, the latest edition of the referenced document (including any amendments) applies.

ISO/IEC 24760-1, Information technology — Security techniques — A framework for identity management —

Part 1: Terminology and concepts

ISO/IEC 29115, Information technology — Security techniques — Entity authentication assurance

framework

3 Terms and definitions

For the purposes of this document, the terms and definitions given in ISO/IEC 24760-1 and the following

apply.

3.1

documented design

authoritative description of structural, functional, and operational system aspects

Note 1 to entry: A documented design is the documentation created to serve as guidance for the implementation

of an ICT system.

Note 2 to entry: A documented design typically includes the description of a concrete architecture of the ICT

system.

3.2

identity management authority

entity responsible for setting and enforcing operational policies for an identity management system (3.3)

Note 1 to entry: An identity management authority typically commissions the design, implementation, and

deployment of an identity management system.

© ISO/IEC 2015 – All rights reserved 1

EXAMPLE The executive management of a company deploying an identity management system in support of

its services.

3.3

identity management system

mechanism comprising policies, procedures, technology, and other resources for maintaining identity

information including metadata

Note 1 to entry: An identity management is typically used for identification or authentication of entities. It can

be deployed to support other automated decisions based on identity information for an entity recognized in the

domain of application for the identity management system.

3.4

principal

subject

entity to which identity information in an identity management system (3.3) pertains

Note 1 to entry: In the context of privacy protection requirements, a principal refers to a person.

3.5

invalidation

process performed in an identity management system (3.3) when a particular attribute is no longer valid

for a particular entity to mark the attribute invalid for future use

Note 1 to entry: Invalidation of attributes may be part of updating the attribute value, for instance, with a change

of address.

Note 2 to entry: Invalidation typically takes place for an attribute that is determined as no longer valid before the

end of a validity period that had previously been associated with it.

Note 3 to entry: The term “revocation” is commonly used for invalidation of attributes that are credentials.

Note 4 to entry: Invalidation typically happens immediately after the determination that an attribute is no longer

valid for a particular entity.

3.6

regulatory body

body tasked and empowered by law, regulation, or agreement to supervise the operation of identity

management systems (3.3)

3.7

stakeholder

individual, team, organization, or classes thereof having an interest in a system

[SOURCE: ISO/IEC 42010]

4 Symbols and abbreviated terms

ICT Information and Communication Technology

IMS Identity management system

PII Personal identifiable information

5 Reference Architecture

5.1 General

This clause describes the architectural elements of an identity management system and their

interrelationships.

2 © ISO/IEC 2015 – All rights reserved

The documented design for the architecture of an identity management system should be based on

ISO/IEC 42010.

NOTE The reference architecture and architecture description defined in this standard are based on

ISO/IEC 42010

The documented design for the architecture of an identity management system should specify the system

in its deployed context based on stakeholders and actors defined in this part of ISO/IEC 24760. Business-

level actors are stakeholders. Some stakeholders do not interact with the system. The documented

design shall address requirements for both actor and non-actor stakeholders. The documented design

shall exhaustively describe the actors.

A documented design of an identity management system conforming to this part of ISO/IEC 24760

should use an appropriate architecture description language and reference architecture components

and functions by terms defined in this International Standards.

5.2 Architecture elements

5.2.1 Overview

Elements in this reference architecture are

— stakeholders (5.3.1),

— actors (5.3.2),

— views (5.3, 5.4),

— models (5.3.3, 5.3.4, 5.3.5, 5.4.1, 5.4.3),

— components (5.4.1),

— processes (5.4.2), and

— information flows and actions (5.4.2).

5.2.2 Viewpoints

5.2.2.1 General

The documented design of an identity management system shall include a context view and a functional

view. It may include a physical view. The documented design may contain other views, e.g. an information

view.

NOTE The required minimal set of viewpoints describes the system’s interactions with its environment and

the system’s internal components and interactions.

The description of a view should be focused. Diagrams in the view descriptions should be accompanied

with text defining the elements shown.

NOTE The description of viewpoints in this clause is based on Reference [2].

5.2.2.2 Context viewpoint

Definition — In the documented design the context viewpoint describes relationships, dependencies,

and interactions between the system and its environment (the people, systems, and external entities

with which it interacts).

Concerns — System scope and responsibilities, identity of external entities and services and data used,

nature and characteristics of external entities, identity and responsibilities of external interfaces, nature

© ISO/IEC 2015 – All rights reserved 3

and characteristics of external interfaces, other external interdependencies, impact of the system on its

environment, and overall completeness, consistency, and coherence.

Models — A context viewpoint may contain a context model, use cases and interaction scenarios. The

context model is an informal box-and-line diagram that shows the system under discussion as a black

box with interfaces, top-level interactions and dependencies on external entities. See 5.3.3.

Points to take care of — Missing or incorrect external entities, missing implicit dependencies, loose or

inaccurate interface descriptions, inappropriate level of detail, scope creep, implicit or assumed context

or scope, overcomplicated interactions, overuse of jargon.

5.2.2.3 Functional viewpoint

Definition — In the documented design the functional viewpoint describes the key functional elements

with operational responsibilities, interfaces, and primary interactions.

Concerns — Refers to functional capabilities, external interfaces, internal structure, and functional

design philosophy.

Models — A functional viewpoint may contain a component model, physical model or an infrastructure

model.

In the documented design the functional viewpoint shall identify standards and guidelines applicable to

each of the functions it describes.

See 5.4 for guidance on specifying a function viewpoint.

5.3 Context view

5.3.1 Stakeholders

5.3.1.1 General

This part of ISO/IEC 24760 recognizes the following direct and indirect stakeholders of primary

importance

— principal,

— identity management authority,

— identity information authority,

— relying party,

— regulatory body,

— auditor, and

— consumer/citizen representative or advocate.

Each stakeholder performs a separate function in the identity management system. These functions

imply specific responsibilities and liabilities. With the exception of regulatory bodies and consumer

representatives, stakeholders interact with an identity management system, and thus are present in the

reference architecture as actors (see 5.3.2).

Concerns of stakeholders in an identity management system are described in the following sub-clauses

and should be addressed in the design, implementation and operation of the system.

4 © ISO/IEC 2015 – All rights reserved

5.3.1.2 Principal

Concerns of a principal in an identity management system include

— correctness of identity information collected, processed and stored,

— protection of privacy,

— minimisation of identity information collected, processed and stored by the identity management

system,

— minimisation of identity information usage by the identity management system in its domain of

applicability,

— errors in identification including false negative and false positive identification and the detection

and handling of errors,

— knowledge of and consent to, identity information sharing with third parties,

— being correctly represented by identity information captured, processed or stored,

— correctness of operations in the delivery of services and the access to resources made available

based on the attributes presented in a specific situation,

— collection, processing and storage of identity information only occurs with its informed consent,

— equitable treatment in its interactions with the system, and

— an easily understandable, effective, appropriate user interface.

NOTE a concern of a principal that relates to a third party service using identity information obtained from

the identity management system is not a concern about the identity management system and therefore not in

scope for this standard.

5.3.1.3 Identity management authority

Concerns of the identity management authority in an identity management system include

— definition of identity management objectives for the domain(s) served by the identity management

system,

— specification of policies to maintain identity management objectives for the domain(s) served by the

identity management system,

— fulfilling the business objectives of the identity management system with respect to principals and

users of identity information,

— that the identity information provided by each principal is accurate and pertains to that principal to

a specific level of assurance, and

— compliance with regulation.

5.3.1.4 Identity information authority

Concerns of an identity information authority in an identity management system include

— correctness of identity information,

— meeting requirements from relying parties,

— compliance with regulation, and

— meeting business obligations with principals.

© ISO/IEC 2015 – All rights reserved 5

5.3.1.5 Relying party

Concerns of a relying party in an identity management system include

— confidentiality, availability and integrity and applicability to a principal of identity information,

— provisioning of accurate identity information pertaining to relevant principals at the required level

of assurance,

— effective, documented and secure interfaces,

— conformance to regulation applicable to its operations, and

— effective mechanism and procedures for auditing.

5.3.1.6 Regulatory body

As an external independent organization, concerns of a regulatory body in an identity management

system include

— the proper documentation of operating policies,

— correctness of operation, in particular, in applying operational polices,

— proper accountability and audit of system operations,

— compliance of operational policy and operational practice with legal and regulatory requirements,

— effective reporting on system operations, including control effectiveness, incidents, and actions

taken in overcoming incidents, and

— effective response to incidents that violate, or have a potential to violate privacy protection.

NOTE Effectively, auditors, as actors in an identity management system (see 5.3.2.9), in inspecting the

operations of an identity management system (see 5.4) may represent the interests of regulatory bodies.

5.3.1.7 Consumer/citizen representative or advocate

Consumer/citizen advocates are individuals or groups that emerge from civil society and try to protect

consumers and citizens from surveillance and lobby for improved privacy regulations.

Consumer/citizen representatives are individuals appointed by a principal or selected by consumer

organisations to represent a consumer or citizen in its rights with respect to privacy.

Consumer/citizen representative and advocates’ main concerns are

— transparency, notification, compliance and protection against complex legal language, and

— access of services to disadvantaged populations

NOTE 1 Consumer and citizen representatives participate in recognised multi-stakeholder societal processes

such as governance and establish good practices and requirements to be met by those providing goods and

services to consumers and citizens.

NOTE 2 Consumer and citizen representatives are selected, briefed and where necessary trained to ensure that

they participate through reasonable and reasoned discussion, based wherever possible on good quality evidence.

6 © ISO/IEC 2015 – All rights reserved

5.3.2 Actors

5.3.2.1 General

An actor interacts with an identity management system to participate in identity management

operations. An entity may interact with the same identity management system as multiple, different

actors. The document design shall define all interactions by any actor supported by the system.

The documented design should describe actor interactions in terms of the functions that the

interactions relate to. Where an actor that interacts with the identity management system needs to be

authenticated before interactions are allowed to proceed, the documented design shall specify the basis

for authentication (e.g. entity based; role based etc. authentication), the authentication method and the

assurance level required for each interaction as defined in ISO/IEC 29115.

NOTE One purpose of specifying actors in the design of an identity management system is to be able to

describe all intended interactions with the system.

A documented design may recognize the following actors:

— principal;

— identity management authority;

— identity registration authority

— relying party;

— identity information provider;

— identity information authority;

— verifier;

— auditor.

The documented design shall specify the level of assurance needed to identify and authenticate entities

requesting access to identity information contained in its identity management system as specified in

ISO/IEC 29115. The level of assurance may be different for different types of information and the type

of access granted i.e. read, write etc. Authorization may be implemented as specified in ISO/IEC 29146.

5.3.2.2 Principal

A principal is an actor who provides identification information to establish and validate its identity

within identification management processes. The Principal has the following responsibilities

— as an entity when applying to become registered in a domain of applicability, to provide accurate

identity information for enrolment as a new principal,

— as system user once enrolled, to request to be recognized by the identity management system and

to be approved for access to services or use of resources available in the domain of applicability

associated with the identity management system, and

— as the subject of observation to obtain identity information, to facilitate the observation;.

NOTE As a subject of observation the identity information obtained is anonymous, until its relation to the

principal has been established.

A principal can use an identity management system to

— request to be recognized by information in the identity management system and to be approved for

access to services or use of resources available in the domain of applicability associated with the

identity management system, and

© ISO/IEC 2015 – All rights reserved 7

— be informed, as human, of the identity information pertaining to itself is held in the identity

management system and to request any errors in the identity information to be corrected

NOTE In appropriately defined circumstances, a legally authorised representative may act on behalf of a

principal.

5.3.2.3 Identity management authority

An identity management authority is associated with a domain of applicability with the duty and

capabilities to define and adjust business objectives for identity management in that domain and set

management policies to meet these objectives.

An identity management authority uses policies to regulate the use of registered identity information.

Policies may specify levels of service to provide including the level of assurance on identity information

that may be provided by the identity management system. Policies may also specify how to obtain

authorisation for access and modification of identity information in unforeseen circumstances.

The identity management authority shall define identity management objectives for a domain of

applicability served by the identity management system operating under its authority. The identity

management authority shall specify policies to meet identity management objectives for an associated

domain.

Responsibilities of an identity management authority include

— to create, modify or revoke operational policies,

— to ensure legal and regulatory compliance of the policies and operation of the identity management

system,

— to require and approve modification of mechanisms to establish a required level of assurance in

entity authentication for access to identity information and system control functions

— to respond to incidents,

— to approve changes in the type of information recorded in the identity register

— to initiate regular audits, and

— to evaluate audit reports, in particular on the effectiveness of policies,

An identity management authority may enter into formal association with one or more other identity

management authorities to form a “ federation.”

NOTE The purpose is to extend the domain of applicability for principals with the other domains of

applicability in a federation. This extension is achieved with strictly controlled sharing of identity information.

In a federation, responsibilities of each identity management authority include:

— to provide a level of assurance of identity information that meets the specified requirement of any

other member of the federation,

— to maintain control over access to the identity information contained in its identity management

system,

— to ascertain that the level of assurance realized by any other member of the federation in authorizing

access to identity information in the federated identity management systems meets its requirements

for access to its own identity information,

— to operate with common policies for information sharing, and

— to specify policies to maintain its trust in the level of assurance of identity authentication.

8 © ISO/IEC 2015 – All rights reserved

NOTE 1 Typically, in a federation, some of the identity management policies, in particular on authorization for

access, will be part of an agreement between the identity management authorities involved in the domains.

NOTE 2 Identity management policies for use in multiple domains of applicability may be established by

international standards.

NOTE 3 Changes to structure, organisation and extent of a data federation may be subject to external

constraints such as legal or regulatory requirements or the granting of permission by regulatory bodies.

NOTE 4 Members of a federation may agree to delegate operational responsibilities of the identity management

authority to a common operator, designated as the “federation authority”.

5.3.2.4 Identity registration authority

An identity registration authority is an actor in a system for identity management with the duty and

capabilities to set and enforce operational policies for gathering, recording and updating identity

information in the identity register.

Identity registration policies shall identify different types of modifications to identity information and

the operational and security conditions under which these modifications are allowed. These policies

shall specify the procedures for achieving the level of assurance in gathered identity information.

Responsibilities of an identity registration authority include

— to modify, create or revoke operational policies,

— to approve changes in the type of information recorded in the repository, and

— to approve modification of identity information recorded in the repository.

5.3.2.5 Relying party

A relying party is an actor that relies on the identity information of a particular principal provided by

the identity management system. A relying party uses verified information to provide access to services

and resources under its control.

The responsibilities of a relying party include

— to process and store identity information in accordance with the policies set by the identity

management authority, in particular to protect privacy,

— to specify the level of assurance needed in the identity information used for access control

commensurate to the value of specific services and resources, and

— to provide information on its interactions with the identity management system for auditing.

5.3.2.6 Identity information authority

An identity information authority is an actor in an identity management system to provide authoritative

status to for identity information provided to relying parties. An identity information authority

provides identity information on entities known in the domain. Operationally an identity information

authority may be a service provider equipped to supply authoritative metadata associated with

identity information. Metadata may be complemented with information to establish its reliability, e.g.

cryptographic data authentication.

A domain may support one or more identity information authorities. An identity information authority

may be distinct from the identity management authority. An independent service provider may act as an

identity information authority.

NOTE Delegation of identity information provisioning to an independent service provider typically involves

a service level agreement.

© ISO/IEC 2015 – All rights reserved 9

The procedures to establish an entity as identity information authority are beyond the scope of this part

of ISO/IEC 24760.

The documented design of an identity management system shall specify policies with procedures and

criteria to determine the level of assurance in the information that may be obtained from a particular

identity information authority. The following criteria should be considered in these policies:

— quality of identity proofing;

— level of assurance of the information recorded at enrolment;

— quality of the reference identifier generator (see 5.4.2.3.3);

— quality of identity information maintenance;

— nature of the procedures used to obtain attribute values;

— syntax and semantics of attributes;

— security of the identity management system;

— qualities of the secure communication protocols used for provisioning.

The documented design of an identity management system may specify policies for adding, removing

and qualifying an identity information authority as suitable in support of operating the identity

management system. These policies shall address maintaining the required level of assurance when

replacing a particular identity information authority with another one.

If the identity management system supports such use, the documented design of an identity management

system shall specify procedures to resolve differences in the identity information for the same entity

simultaneously obtained from two different identity information authorities.

5.3.2.7 Identity information provider

An identity information provider is an actor in an identity management system that provides identity

information for a specific entity.

The core responsibilities of an identity information provider are

— to collect identity attributes from principals,

— ensuring that the collection of PII complies with relevant legislation and system policies,

— informing the principal about the PII to be collected, the use to which the PII will be put and any

third parties that the PII will be passed to,

— obtaining the consent of the principal for the collection of PII,

— to assemble the requisite identity attributes into identity information that is used by the identity

management system to identify principals,

— to format the identity information into an identity record and to store the record in the identity

register of the identity management system,

— to maintain identity information in the identity register to reflect changes that may occur in the

identity attributes of principals,

— to extract identity information from the identity register and provide it to relying parties, and

— to ensure that identity information passed to others is minimised removing sensitive personal data

unless specifically needed and authorised within for the purpose of the processing by the party to

whom the identity information is relayed.

10 © ISO/IEC 2015 – All rights reserved

NOTE Although the identity management authority is responsible for establishing and approving policies

relevant to the above concerns, the identity information provider is responsible for implementing and operating

them.

The documented design of an identity management system shall specify policies for observation,

computation, generation and provisioning of identity information that define a level of assurance in the

process commensurate with the level of assurance of the resulting identity information. ISO/IEC 29003

provides guidance on the processes for obtaining identity information.

An identity information provider may also create metadata describing the identity information that

could include

— descriptions of the identity attribute types that comprise the identity information,

— format(s) for names of attributes and attribute values suitable for displaying to human viewers,

— details of the structure and format of identity information used by the identity management system

for storage and communication,

— date and time of creation of identity information,

— date and time of expiration of validity of identity information,

— reference to the source of identity information, and

— cryptographic data used to protect the confidentiality and integrity of stored and communicated

identity information and any associated metadata.

An identity information provider may create a credential to be used in authenticating the principal

holding the credential. A credential may contain cryptographic data created by an identity information

authority. A credential may be in the form of a physical token containing identity information that is

human or machine readable.

Issuance of physical credentials is beyond the scope of this part of ISO/IEC 24760.

5.3.2.8 Verifier

A verifier is an actor in an identity management system to establish the validity, accuracy and precision

of identity information as pertaining to a particular entity.

The activities of a verifier may include background checks using evidence of identity provided by the

entity. If evidence of identity is supported with a credential, the verifier should establish the temporal

validity of the identity information the credential contains.

An identity management system may contain multiple complementary verifiers. To avoid ambiguity in

the documented design,

— an actor dedicated to checking background using provided evidence of identity should be labelled

“proofing verifier,”

— an actor dedicated to establishing that an entity is the principal it claims to be in the course of a

process of entity authentication should be labelled “authentication verifier,” and

— an actor primarily using authoritative identity information provided by an external identity

management system should be labelled “assertion consumer,”

NOTE A proofing verifier is associated with the proofing process during enrolment. Its correct operation

provides the foundation for the correct operation of an identity management system.

© ISO/IEC 2015 – All rights reserved 11

5.3.2.9 Auditor

The role of the auditor is to confirm that it is operating in accordance with its documented policies and

procedures and is compliant with legal and other externally imposed requirements. The auditor reports

its findings principally to the identity management authority but may also have an obligation to report

findings on legal and externally imposed requirements to regulatory and other external bodies.

NOTE Auditing normally involves the examination and analysis of records of system operations and

transactions and is therefore dependent on the availability of such records.

Concerns of an auditor include

— clear policy documents for the operation of the identity management system,

— availability of records of identity management information at all relevant stages of identity

management transactions including collection, storage, usage, transferral and disposal of identity

information, and

— clear and attainable criteria for audits.

Responsibilities of an auditor include

— as reporter, to periodically prepare statements describing the operations performed by an identity

management system, in particular in respect

...

NORME ISO/IEC

INTERNATIONALE 24760-2

Première édition

2015-06-01

Technologies de l'information —

Techniques de sécurité — Cadre pour

la gestion de l'identité —

Partie 2:

Architecture de référence et exigences

Information technology — Security techniques — A framework for

identity management —

Part 2: Reference architecture and requirements

Numéro de référence

© ISO/IEC 2015

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2015

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

Fax: +41 22 749 09 47

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii

© ISO/IEC 2015 – Tous droits réservés

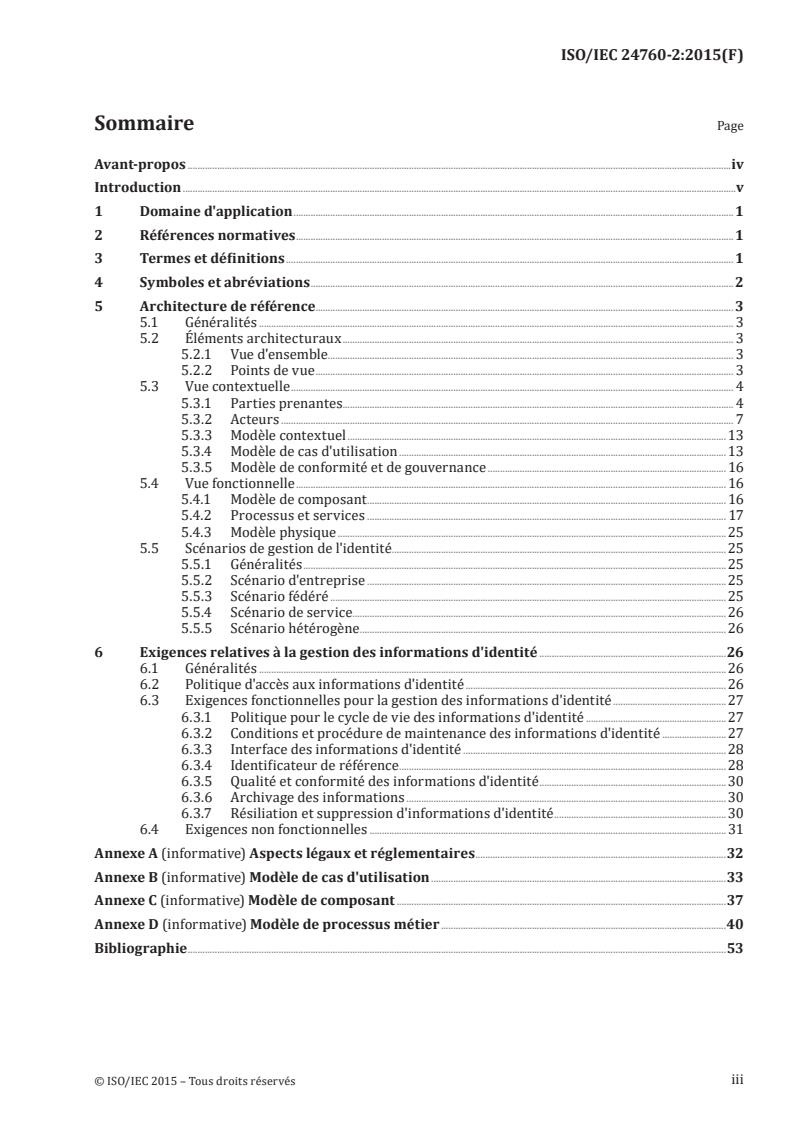

Sommaire Page

Avant-propos .iv

Introduction .v

1 Domaine d'application .1

2 Références normatives .1

3 Termes et définitions . 1

4 Symboles et abréviations .2

5 Architecture de référence . 3

5.1 Généralités . 3

5.2 Éléments architecturaux . 3

5.2.1 Vue d'ensemble. 3

5.2.2 Points de vue . 3

5.3 Vue contextuelle . 4

5.3.1 Parties prenantes. 4

5.3.2 Acteurs . 7

5.3.3 Modèle contextuel . 13

5.3.4 Modèle de cas d'utilisation . 13

5.3.5 Modèle de conformité et de gouvernance . 16

5.4 Vue fonctionnelle . 16

5.4.1 Modèle de composant . 16

5.4.2 Processus et services . 17

5.4.3 Modèle physique .25

5.5 Scénarios de gestion de l'identité . 25

5.5.1 Généralités . 25

5.5.2 Scénario d'entreprise .25

5.5.3 Scénario fédéré . 25

5.5.4 Scénario de service . . 26

5.5.5 Scénario hétérogène . 26

6 Exigences relatives à la gestion des informations d'identité .26

6.1 Généralités . 26

6.2 Politique d'accès aux informations d'identité . 26

6.3 Exigences fonctionnelles pour la gestion des informations d'identité . 27

6.3.1 Politique pour le cycle de vie des informations d'identité . 27

6.3.2 Conditions et procédure de maintenance des informations d'identité . 27

6.3.3 Interface des informations d'identité .28

6.3.4 Identificateur de référence .28

6.3.5 Qualité et conformité des informations d'identité .30

6.3.6 Archivage des informations .30

6.3.7 Résiliation et suppression d'informations d'identité .30

6.4 Exigences non fonctionnelles . 31

Annexe A (informative) Aspects légaux et réglementaires .32

Annexe B (informative) Modèle de cas d'utilisation .33

Annexe C (informative) Modèle de composant .37

Annexe D (informative) Modèle de processus métier .40

Bibliographie .53

iii

© ISO/IEC 2015 – Tous droits réservés

Avant-propos

L'ISO (Organisation internationale de normalisation) et l'IEC (Commission électrotechnique

internationale) forment le système spécialisé de la normalisation mondiale. Les organismes

nationaux membres de l'ISO ou de l'IEC participent au développement de Normes internationales

par l'intermédiaire des comités techniques créés par l'organisation concernée afin de s'occuper des

domaines particuliers de l'activité technique. Les comités techniques de l'ISO et de l'IEC collaborent

dans des domaines d'intérêt commun. D'autres organisations internationales, gouvernementales et non

gouvernementales, en liaison avec l'ISO et l'IEC participent également aux travaux. Dans le domaine des

technologies de l'information, l'ISO et l'IEC ont créé un comité technique mixte, l'ISO/IEC JTC 1.

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont

décrites dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents

critères d'approbation requis pour les différents types de documents ISO. Le présent document a

été rédigé conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2 (voir

www.iso.org/directives).

L'attention est attirée sur le fait que certains des éléments du présent document peuvent faire l'objet

de droits de propriété intellectuelle ou de droits analogues. L'ISO et l'IEC ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails

concernant les références aux droits de propriété intellectuelle ou autres droits analogues identifiés

lors de l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des déclarations

de brevets reçues par l'ISO (voir www.iso.org/brevets).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l'intention des utilisateurs et ne sauraient constituer un

engagement.

Pour une explication de la signification des termes et expressions spécifiques de l'ISO liés à l'évaluation

de la conformité, ou pour toute information au sujet de l'adhésion de l'ISO aux principes de l'Organisation

mondiale du commerce (OMC) concernant les obstacles techniques au commerce (OTC), voir le lien

suivant: Avant-propos — Informations supplémentaires.

Le comité chargé de l'élaboration du présent document est l'ISO/IEC JTC 1, Technologies de l'information,

sous-comité SC 27, Sécurité de l'information, cybersécurité et protection de la vie privée.

L'ISO/IEC 24760 comprend les parties suivantes, présentées sous le titre général Technologies de

l'information — Techniques de sécurité — Cadre pour la gestion de l'identité:

— Partie 1: Terminologie et concepts;

— Partie 2: Architecture de référence et exigences.

La partie suivante est en cours d'élaboration:

— Partie 3: Mise en œuvre.

D'autres parties pourraient être publiées par la suite.

iv

© ISO/IEC 2015 – Tous droits réservés

Introduction

Les systèmes de traitement des données collectent généralement un éventail d'informations relatives

à leurs utilisateurs, qu'il s'agisse d'une personne, d'un matériel ou d'un logiciel qui y sont connectés,

et prennent des décisions sur la base des informations recueillies. Ces décisions basées sur l'identité

peuvent concerner l'accès aux applications ou à d'autres ressources.

Afin de répondre au besoin de mise en œuvre efficace et effective des systèmes qui prennent des

décisions basées sur l'identité, la présente partie de l'ISO/IEC 24760 spécifie un cadre pour la

délivrance, l'administration et l'utilisation des données qui sert à caractériser les personnes physiques,

les organisations ou les composants des technologies de l'information qui interviennent au nom de

personnes physiques ou d'organisations.

Pour de nombreuses organisations, la gestion adéquate des informations d'identité est essentielle au

maintien de la sécurité des processus organisationnels. Pour les personnes physiques, une gestion

adéquate de l'identité est importante pour la protection de la vie privée.

L'ISO/IEC 24760 spécifie les concepts fondamentaux et les structures opérationnelles de la gestion de

l'identité dans le but de mettre en œuvre la gestion du système d'information de sorte que les systèmes

d'information puissent satisfaire aux obligations contractuelles, réglementaires, légales et métier.

La présente partie de l'ISO/IEC 24760 définit une architecture de référence pour un système de gestion

de l'identité qui inclut les éléments architecturaux clés et leurs relations. Ces éléments architecturaux

sont décrits par rapport aux modèles de déploiement de la gestion de l'identité. La présente partie de

l'ISO/IEC 24760 spécifie les exigences relatives à la conception et à la mise en œuvre d'un système de

gestion de l'identité afin qu'il puisse répondre aux objectifs des parties prenantes impliquées dans le

déploiement et l'exploitation de ce système.

La présente partie de l'ISO/IEC 24760 est destinée à fournir une base pour la mise en œuvre d'autres

Normes internationales relatives au traitement des informations d'identité telles que:

— ISO/IEC 29100, Technologies de l'information — Techniques de sécurité — Cadre privé;

— ISO/IEC 29101, Technologies de l'information — Techniques de sécurité — Architecture de référence

pour la protection de la vie privée;

— ISO/IEC 29115, Technologies de l'information — Techniques de sécurité — Cadre d'assurance de

l'authentification d'entité; et

— ISO/IEC 29146, Technologies de l'information — Techniques de sécurité — Cadre pour gestion d'accès.

v

© ISO/IEC 2015 – Tous droits réservés

NORME INTERNATIONALE ISO/IEC 24760-2:2015(F)

Technologies de l'information — Techniques de sécurité —

Cadre pour la gestion de l'identité —

Partie 2:

Architecture de référence et exigences

1 Domaine d'application

La présente partie de l'ISO/IEC 24760:

— fournit des lignes directrices pour la mise en œuvre de systèmes pour la gestion des informations

d'identité; et

— spécifie les exigences relatives à la mise en œuvre et à l'exploitation d'un cadre pour la gestion de

l'identité.

La présente partie de l'ISO/IEC 24760 s'applique à tout système d'information dans lequel sont traitées

ou stockées des informations relatives à l'identité.

2 Références normatives

Les documents suivants sont cités dans le texte de sorte qu’ils constituent, pour tout ou partie de leur

contenu, des exigences du présent document. Pour les références datées, seule l'édition citée s'applique.

Pour les références non datées, la dernière édition du document de référence s'applique (y compris les

éventuels amendements).

ISO/IEC 24760-1, Sécurité IT et confidentialité — Cadre pour la gestion de l'identité — Partie 1:

Terminologie et concepts

ISO/IEC 29115, Technologies de l'information — Techniques de sécurité — Cadre d'assurance de

l'authentification d'entité

3 Termes et définitions

Pour les besoins du présent document, les termes et définitions de l'ISO/IEC 24760-1 ainsi que les

suivants, s'appliquent.

3.1

conception documentée

description faisant autorité des aspects structurels, fonctionnels et opérationnels du système

Note 1 à l'article: Une conception documentée est la documentation créée afin de servir de document d'orientation

pour la mise en œuvre d'un système ICT.

Note 2 à l'article: Une conception documentée inclut généralement la description d'une architecture concrète du

système ICT.

3.2

autorité gestionnaire d'identité

entité responsable de la définition et de l'application des politiques opérationnelles pour un système de

gestion de l'identité (3.3)

Note 1 à l'article: Une autorité gestionnaire d'identité commande généralement la conception, la mise en œuvre et

le déploiement d'un système de gestion de l'identité.

© ISO/IEC 2015 – Tous droits réservés

EXEMPLE La direction générale d'une entreprise qui déploie un système de gestion de l'identité afin de

soutenir ses services.

3.3

système de gestion de l'identité

mécanisme composé de politiques, procédures, technologies et autres ressources destinées au maintien

à jour d'informations d'identité, y compris les métadonnées

Note 1 à l'article: Un système de gestion de l'identité est généralement utilisé pour l'identification ou

l'authentification des entités. Il peut être déployé pour soutenir d'autres décisions automatisées basées sur les

informations d'identité pour une entité reconnue dans le domaine d'application pour le système de gestion de

l'identité.

3.4

mandant

sujet

entité à laquelle se rapportent les informations d'identité d'un système de gestion de l'identité (3.3)

Note 1 à l'article: Dans le contexte d'exigences de protection de la vie privée, le terme mandant se rapporte à une

personne.

3.5

invalidation

processus exécuté dans un système de gestion de l'identité (3.3) lorsqu'un attribut donné n'est plus valide

pour une entité donnée afin de marquer l'attribut comme étant invalide pour une utilisation future

Note 1 à l'article: L'invalidation des attributs peut faire partie de la mise à jour de la valeur de l'attribut, par

exemple, avec un changement d'adresse.

Note 2 à l'article: L'invalidation se produit généralement pour un attribut qui est identifié comme n'étant plus

valide avant la fin de la période de validité qui lui avait été précédemment associée.

Note 3 à l'article: Le terme de «révocation» est couramment utilisé pour l'invalidation d'attributs qui sont des

justificatifs d'identité.

Note 4 à l'article: L'invalidation se produit généralement immédiatement après avoir déterminé qu'un attribut

n'est plus valable pour une entité donnée.

3.6

organisme réglementaire

organisme chargé et habilité par la loi, la réglementation ou un accord à superviser l'exploitation de

systèmes de gestion de l'identité (3.3)

3.7

partie prenante

personne, équipe, organisme ou catégories de personnes, d'équipes ou d'organismes ayant un intérêt

dans un système

[SOURCE: ISO/IEC 42010]

4 Symboles et abréviations

DCP Données à caractère personnel

ICT Technologies de l'information et de la communication (Information and Communication

Technology)

IMS Système de gestion de l'identité (Identity management system)

© ISO/IEC 2015 – Tous droits réservés

5 Architecture de référence

5.1 Généralités

Le présent article décrit les éléments architecturaux d'un système de gestion de l'identité et leurs

relations.

Il convient que la conception documentée pour l'architecture d'un système de gestion de l'identité soit

basée sur l'ISO/IEC 42010.

NOTE L'architecture de référence et la description de l'architecture définies dans la présente norme sont

basées sur l'ISO/IEC 42010.

Il convient que la conception documentée pour l'architecture d'un système de gestion de l'identité

spécifie le système dans son contexte de déploiement sur la base des parties prenantes et des acteurs

définis dans la présente partie de l'ISO/IEC 24760. Les acteurs issus de l'entreprise sont des parties

prenantes. Certaines parties prenantes n'interagissent pas avec le système. La conception documentée

doit couvrir les exigences des parties prenantes, qu'elles soient des acteurs ou non. La conception

documentée doit décrire les acteurs de façon exhaustive.

Il convient qu'une conception documentée d'un système de gestion de l'identité conforme à la présente

partie de l'ISO/IEC 24760 utilise un langage de description d'architecture approprié et référence les

fonctions et les composants de l'architecture conformément aux termes définis dans la présente Norme

internationale.

5.2 Éléments architecturaux

5.2.1 Vue d'ensemble

Les éléments de la présente architecture de référence sont:

— parties prenantes (5.3.1);

— acteurs (5.3.2);

— vues (5.3, 5.4);

— modèles (5.3.3, 5.3.4, 5.3.5, 5.4.1, 5.4.3);

— composants (5.4.1);

— processus (5.4.2); et

— flux d'informations et actions (5.4.2).

5.2.2 Points de vue

5.2.2.1 Généralités

La conception documentée d'un système de gestion de l'identité doit inclure une vue contextuelle et une

vue fonctionnelle. Elle peut inclure une vue physique. La conception documentée peut contenir d'autres

vues, par exemple une vue information.

NOTE L'ensemble minimal de points de vue requis décrit les interactions du système avec son environnement

ainsi que les composants et interactions internes du système.

Il convient que la description d'une vue soit ciblée. Il convient que les diagrammes des descriptions des

vues soient accompagnés de texte définissant les éléments représentés.

NOTE La description des points de vue dans le présent paragraphe est basée sur la Référence [2].

© ISO/IEC 2015 – Tous droits réservés

5.2.2.2 Point de vue contextuel

Définition — Dans la conception documentée, le point de vue contextuel décrit les relations, les

dépendances et les interactions entre le système et son environnement (les personnes, les systèmes et

les entités externes avec lesquels il interagit).

Préoccupations — Périmètre et responsabilités du système, identité des entités externes et services

et données utilisés, nature et caractéristiques des entités externes, identité et responsabilités des

interfaces externes, nature et caractéristiques des interfaces externes, autres interdépendances

externes, impact du système sur son environnement, et exhaustivité, cohérence et homogénéité

globales.

Modèles — Un point de vue contextuel peut contenir un modèle contextuel, des cas d'utilisation et des

scénarios d'interactions. Le modèle contextuel est un diagramme informel constitué de cases et de

traits qui représente le système en question comme une boîte noire avec des interfaces, des interactions

de haut niveau et des dépendances vis-à-vis d'entités externes. Voir 5.3.3.

Points à surveiller — Entités externes manquantes ou incorrectes, dépendances implicites

manquantes, descriptions d'interface vagues ou inexactes, niveau de détail inapproprié, dérive du

domaine d'application, contexte ou domaine d'application implicite ou supposé, interactions trop

compliquées, utilisation excessive de jargon.

5.2.2.3 Point de vue fonctionnel

Définition — Dans la conception documentée, le point de vue fonctionnel décrit les éléments

fonctionnels clés avec les responsabilités opérationnelles, les interfaces et les interactions principales.

Préoccupations — Se rapporte aux capacités fonctionnelles, aux interfaces externes, à la structure

interne et à la philosophie de la conception fonctionnelle.

Modèles — Un point de vue fonctionnel peut contenir un modèle de composant, un modèle physique ou

un modèle d'infrastructure.

Dans la conception documentée, le point de vue fonctionnel doit identifier les normes et les lignes

directrices applicables à chacune des fonctions qu'il décrit.

Voir 5.4 pour des recommandations relatives à la spécification d'un point de vue fonctionnel.

5.3 Vue contextuelle

5.3.1 Parties prenantes

5.3.1.1 Généralités

La présente partie de l'ISO/IEC 24760 reconnaît les parties prenantes directes et indirectes suivantes

comme étant de première importance:

— mandant;

— autorité gestionnaire d'identité;

— autorité gestionnaire des informations d'identité;

— partie utilisatrice;

— organisme réglementaire;

— auditeur; et

— représentant ou défenseur des consommateurs/citoyens.

© ISO/IEC 2015 – Tous droits réservés

Chaque partie prenante assume une fonction différente dans le système de gestion de l'identité. Ces

fonctions impliquent des responsabilités et obligations spécifiques. À l'exception des organismes

réglementaires et des représentants des consommateurs, les parties prenantes interagissent avec

un système de gestion de l'identité, et sont donc présentes dans l'architecture de référence en tant

qu'acteurs (voir 5.3.2).

Les préoccupations des parties prenantes d'un système de gestion de l'identité sont décrites dans les

paragraphes suivants et il convient qu'elles soient prises en compte dans la conception, la mise en

œuvre et l'exploitation du système.

5.3.1.2 Mandant

Les préoccupations d'un mandant d'un système de gestion de l'identité incluent:

— exactitude des informations d'identité collectées, traitées et stockées;

— protection de la vie privée;

— minimisation des informations d'identité collectées, traitées et stockées par le système de gestion

de l'identité;

— minimisation de l'utilisation des informations d'identité par le système de gestion de l'identité dans

son domaine d'applicabilité;

— erreurs d'identification, y compris l'identification de faux négatifs et de faux positifs, ainsi que la

détection et le traitement des erreurs;

— connaissance de et consentement au partage des informations d'identité avec des tiers;

— être correctement représenté par les informations d'identité capturées, traitées ou stockées;

— exactitude des opérations dans la fourniture des services et l'accès aux ressources mises à disposition

sur la base des attributs présentés dans une situation spécifique;

— la collecte, le traitement et le stockage des informations d'identité n'ont lieu qu'avec son consentement

éclairé;

— traitement équitable dans ses interactions avec le système; et

— interface utilisateur facile à comprendre, efficace et appropriée.

NOTE Une préoccupation d'un mandant qui concerne un service tiers qui utilise des informations d'identité

obtenues à partir du système de gestion de l'identité n'est pas une préoccupation relative au système de gestion

de l'identité et ne relève donc pas du domaine d'application de la présente norme.

5.3.1.3 Autorité gestionnaire d'identité

Les préoccupations de l'autorité gestionnaire d'identité d'un système de gestion de l'identité incluent:

— définition des objectifs de gestion de l'identité pour le(s) domaine(s) couvert(s) par le système de

gestion de l'identité;

— spécification des politiques destinées à maintenir à jour les objectifs de gestion de l'identité pour

le(s) domaine(s) couvert(s) par le système de gestion de l'identité;

— réalisation des objectifs métier du système de gestion de l'identité en ce qui concerne les mandants

et les utilisateurs des informations d'identité;

— que les informations d'identité fournies par chaque mandant sont exactes et concernent ce mandant

avec un niveau d'assurance spécifique; et

— respect de la réglementation.

© ISO/IEC 2015 – Tous droits réservés

5.3.1.4 Autorité gestionnaire des informations d'identité

Les préoccupations d'une autorité gestionnaire des informations d'identité d'un système de gestion de

l'identité incluent:

— exactitude des informations d'identité;

— satisfaction des exigences des parties utilisatrices;

— respect de la réglementation; et

— respect des obligations métier vis-à-vis des mandants.

5.3.1.5 Partie utilisatrice

Les préoccupations d'une partie utilisatrice d'un système de gestion de l'identité incluent:

— confidentialité, disponibilité et intégrité et applicabilité à un mandant des informations d'identité;

— fourniture d'informations d'identité exactes concernant les mandants pertinents au niveau

d'assurance requis;

— interfaces efficaces, documentées et sécurisées;

— conformité à la réglementation applicable à ses activités; et

— mécanisme et procédures d'audit efficaces.

5.3.1.6 Organisme réglementaire

En tant qu'organisation externe indépendante, les préoccupations d'un organisme réglementaire d'un

système de gestion de l'identité incluent:

— la documentation adéquate des politiques d'exploitation;

— l'exactitude du fonctionnement, particulièrement dans l'application des politiques opérationnelles;

— une responsabilité et un audit adéquats des opérations du système;

— la conformité de la politique et des pratiques opérationnelles aux exigences légales et réglementaires;

— un rapport efficace sur les opérations du système, y compris l'efficacité des mesures de sécurité, les

incidents et les mesures prises pour surmonter les incidents; et

— une réponse efficace aux incidents qui violent, ou sont susceptibles de violer la protection de la vie

privée.

NOTE En effet, les auditeurs, en tant qu'acteurs d'un système de gestion de l'identité (voir 5.3.2.9), en

inspectant les opérations d'un système de gestion de l'identité (voir 5.4), peuvent représenter les intérêts des

organismes réglementaires.

5.3.1.7 Représentant ou défenseur des consommateurs/citoyens

Les défenseurs des consommateurs/citoyens sont des personnes ou des groupes issus de la société

civile qui tentent de protéger les consommateurs et les citoyens contre la surveillance et qui militent

pour l'amélioration des réglementations relatives à la vie privée.

Les représentants des consommateurs/citoyens sont des personnes nommées par un mandant ou

sélectionnées par des organisations de consommateurs pour représenter un consommateur ou un

citoyen dans ses droits en matière de vie privée.

© ISO/IEC 2015 – Tous droits réservés

Les principales préoccupations des représentants et défenseurs des consommateurs/citoyens sont:

— transparence, notification, conformité et protection contre le langage juridique complexe; et

— accès des populations défavorisées aux services.

NOTE 1 Les représentants des consommateurs et des citoyens participent à des processus sociétaux reconnus

impliquant de multiples parties prenantes, tels que la gouvernance, et établissent les bonnes pratiques et les

exigences à respecter par ceux qui fournissent des biens et des services aux consommateurs et aux citoyens.

NOTE 2 Les représentants des consommateurs et des citoyens sont sélectionnés, informés et, si nécessaire,

formés afin de garantir qu'ils participent à des discussions raisonnables et raisonnées, basées dans la mesure du

possible sur des preuves de bonne qualité.

5.3.2 Acteurs

5.3.2.1 Généralités

Un acteur interagit avec un système de gestion de l'identité afin de participer à des opérations de

gestion de l'identité. Une entité peut interagir avec le même système de gestion de l'identité sous la

forme de multiples acteurs différents. La conception documentée doit définir toutes les interactions de

tout acteur pris en charge par le système.

Il convient que la conception documentée décrive les interactions des acteurs en termes de fonctions

auxquelles les interactions se rapportent. Lorsque l'authentification préalable d'un acteur qui interagit

avec le système de gestion de l'identité est nécessaire pour que les interactions soient autorisées, la

conception documentée doit spécifier la base de l'authentification (par exemple: authentification basée

sur l'entité, basée sur le rôle, etc.), la méthode d'authentification et le niveau d'assurance requis pour

chaque interaction, tel que défini dans l'ISO/IEC 29115.

NOTE L'une des finalités de la spécification des acteurs dans la conception d'un système de gestion de

l'identité est d'être en mesure de décrire toutes les interactions prévues avec le système.

Une conception documentée peut reconnaître les acteurs suivants:

— mandant;

— autorité gestionnaire d'identité;

— autorité d'enregistrement de l'identité;

— partie utilisatrice;

— fournisseur d'informations d'identité;

— autorité gestionnaire des informations d'identité;

— vérificateur;

— auditeur.

La conception documentée doit spécifier le niveau d'assurance nécessaire pour l'identification et

l'authentification des entités qui demandent l'accès aux informations d'identité contenues dans son

système de gestion de l'identité, tel qu'indiqué dans l'ISO/IEC 29115. Le niveau d'assurance peut être

différent pour différents types d'informations et selon le type d'accès accordé, c'est-à-dire lecture,

écriture, etc. L'autorisation peut être mise en œuvre tel que spécifié dans l'ISO/IEC 29146.

© ISO/IEC 2015 – Tous droits réservés

5.3.2.2 Mandant

Un mandant est un acteur qui fournit des informations d'identification pour établir et valider son

identité au sein des processus de gestion de l'identification. Le Mandant a les responsabilités suivantes:

— en tant qu'entité, lorsqu'il demande à être enregistré dans un domaine d'applicabilité, de fournir des

informations d'identité exactes pour son inscription en tant que nouveau mandant;

— en tant qu'utilisateur du système, une fois inscrit, de demander à être reconnu par le système de

gestion de l'identité et d'être autorisé à accéder aux services ou à utiliser les ressources disponibles

dans le domaine d'applicabilité associé au système de gestion de l'identité; et

— en tant que sujet d'observation, d'obtenir des informations d'identité, afin de faciliter l'observation.

NOTE En tant que sujet d'observation, les informations d'identité obtenues sont anonymes, jusqu'à ce que

leur relation avec le mandant ait été établie.

Un mandant peut utiliser un système de gestion de l'identité pour:

— demander à être reconnu à partir des informations du système de gestion de l'identité et à être

autorisé à accéder aux services ou à utiliser les ressources disponibles dans le domaine d'applicabilité

associé au système de gestion de l'identité; et

— être informé, en tant que personne physique, des informations d'identité le concernant qui sont

conservées dans le système de gestion de l'identité et demander la correction de toute erreur dans

les informations d'identité.

NOTE Dans des circonstances définies de manière appropriée, un représentant légalement autorisé peut

agir au nom d'un mandant.

5.3.2.3 Autorité gestionnaire d'identité

Une autorité gestionnaire d'identité est associée à un domaine d'applicabilité avec le devoir et les

capacités de définir et d'ajuster les objectifs métier de la gestion d'identité dans ce domaine et d'établir

des politiques de gestion pour atteindre ces objectifs.

Une autorité gestionnaire d'identité utilise des politiques pour réguler l'utilisation des informations

d'identité enregistrées. Les politiques peuvent spécifier les niveaux de service à fournir, y compris le

niveau d'assurance sur les informations d'identité qui peut être fourni par le système de gestion de

l'identité. Les politiques peuvent également spécifier comment obtenir l'autorisation d'accès et de

modification des informations d'identité dans des circonstances imprévues.

L'autorité gestionnaire d'identité doit définir les objectifs de gestion de l'identité pour un domaine

d'applicabilité desservi par le système de gestion de l'identité fonctionnant sous son autorité. L'autorité

gestionnaire d'identité doit spécifier les politiques permettant d'atteindre les objectifs de gestion de

l'identité pour un domaine associé.

Les responsabilités d'une autorité gestionnaire d'identité comprennent:

— créer, modifier ou révoquer les politiques opérationnelles;

— garantir la conformité légale et réglementaire des politiques et du fonctionnement du système de

gestion de l'identité;

— exiger et approuver la modification des mécanismes destinés à établir un niveau d'assurance requis

dans l'authentification des entités pour l'accès aux informations d'identité et aux fonctions de

contrôle du système;

— répondre aux incidents;

— approuver les modifications apportées au type d'informations enregistrées dans le registre

d'identités;

© ISO/IEC 2015 – Tous droits réservés

— lancer des audits réguliers; et

— évaluer les rapports d'audit, particulièrement en ce qui concerne l'efficacité des politiques.

Une autorité gestionnaire d'identité peut s'associer formellement avec une ou plusieurs autres autorités

gestionnaires d'identité en vue de former une «fédération».

NOTE L'objectif est d'étendre le domaine d'applicabilité des mandants aux autres domaines d'applicabilité

d'une fédération. Cette extension est obtenue avec un partage strictement contrôlé des informations d'identité.

Au sein d'une fédération, les responsabilités de chaque autorité gestionnaire d'identité comprennent:

— fournir un niveau d'assurance des informations d'identité qui satisfait à l'exigence spécifiée de tout

autre membre de la fédération;

— maintenir le contrôle de l'accès aux informations d'identité contenues dans son système de gestion

de l'identité;

— vérifier que le niveau d'assurance atteint par tout autre membre de la fédération pour autoriser

l'accès aux informations d'identité dans les systèmes fédérés de gestion de l'identité satisfait à ses

exigences en matière d'accès à ses propres informations d'identité;

— opérer avec des politiques communes en matière de partage d'informations; et

— spécifier des politiques destinées à maintenir sa confiance dans le niveau d'assurance de

l'authentification de l'identité.

NOTE 1 Typiquement, au sein d'une fédération, certaines des politiques de gestion de l'identité, en particulier

en ce qui concerne l'autorisation d'accès, feront partie d'un accord entre les autorités gestionnaires d'identité

impliquées dans les domaines.

NOTE 2 Des politiques de gestion de l'identité à utiliser dans de multiples domaines d'applicabilité peuvent

être établies par des Normes internationales.

NOTE 3 Les modifications de la structure, de l'organisation et de l'étendue d'une fédération de données

peuvent être soumises à des contraintes externes telles que des exigences légales ou réglementaires ou l'octroi

d'une autorisation par des organismes réglementaires.

NOTE 4 Les membres d'une fédération peuvent convenir de déléguer les responsabilités opérationnelles de

l'autorité gestionnaire d'identité à un opérateur commun, désigné comme étant «l'autorité de la fédération».

5.3.2.4 Autorité d'enregistrement de l'identité

Une autorité d'enregistrement de l'identité est un acteur d'un système de gestion de l'identité

chargé et en mesure de définir et de faire appliquer des politiques opérationnelles pour la collecte,

l'enregistrement et la mise à jour des informations d'identité dans le registre d'identités.

Les politiques d'enregistrement de l'identité doivent identifier les différents types de modifications des

informations d'identité et les conditions opérationnelles et de sécurité dans lesquelles ces modifications

sont autorisées. Ces politiques doivent spécifier les procédures permettant d'atteindre le niveau

d'assurance des informations d'identité recueillies.

Les responsabilités d'une autorité d'enregistrement de l'identité comprennent:

— modifier, créer ou révoquer les politiques opérationnelles;

— approuver les modifications apportées au type d'informations enregistrées dans le référentiel; et

— approuver la modification des informations d'identité enregistrées dans le référentiel.

© ISO/IEC 2015 – Tous droits réservés

5.3.2.5 Partie utilisatrice

Une partie utilisatrice est un acteur qui s'appuie sur les informations d'identité d'un mandant donné

fournies par le système de gestion de l'identité. Une partie utilisatrice utilise des informations vérifiées

pour fournir l'accès aux services et ressources qu'elle contrôle.

Les responsabilités d'une partie utilisatrice incluent:

— traiter et stocker les informations d'identité conformément aux politiques définies par l'autorité

gestionnaire d'identité, en particulier pour protéger la vie privée;

— spécifier le niveau d'assurance nécessaire dans les informations d'identité utilisées pour le contrôle

d'accès proportionnellement à la valeur des services et ressources spécifiques; et

— fournir des informations relatives à ses interactions avec le système de gestion de l'identité à des

fins d'audit.

5.3.2.6 Autorité gestionnaire des informations d'identité

Une autorité gestionnaire des informations d'identité est un acteur d'un système de gestion de l'identité

qui fournit un statut faisant autorité pour les informations d'identité fournies aux parties utilisatrices.

Une autorité gestionnaire des informations d'identité fournit des informations d'identité sur les entités

connues dans le domaine. D'un point de vue opérationnel, une autorité gestionnaire des informations

d'identité peut être un fournisseur de services équipé pour fournir des métadonnées faisant autorité

associées à des informations d'identité. Les métadonnées peuvent être complétées par des informations

afin d'établir leur fiabilité, par exemple l'authentification cryptographique des données.

Un domaine peut prendre en charge une ou plusieurs autorités gestionnaires des informations

d'identité. Une autorité gestionnaire des informations d'identité peut être distincte de l'autorité

gestionnaire d'identité. Un fournisseur de services indépendant peut tenir le rôle d'autorité gestionnaire

des informations d'identité.

NOTE La délégation du provisionnement des informations d'identité à un fournisseur de services

indépendant implique généralement un accord de niveau de service.